Em minha humilde opinião, CyberArk é a melhor solução de PAM do mercado. Alguns pontos a se considerar:

- Gartner

- Infraestrutura

- Funcionalidades

- Diferenciais

GARTNER

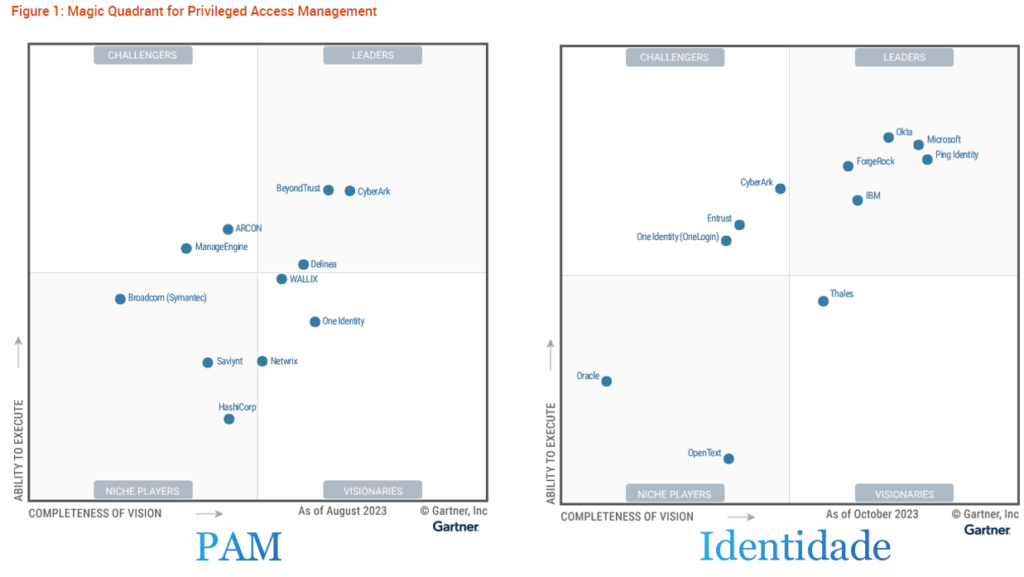

Para apoiar nessa minha afirmação, CyberArk é líder do Gartner desde sua existência, ano retrasado éramos líder em dois quadrantes magico, PAM e Identity.

Atualmente continuamos como líder quando falamos de PAM, mas em identidade estamos como “Challengers”. Gartner ajustou o estudo e com essa mudança saímos do quadrante de líder, mas esse ano acreditamos que estaremos lá de novo.

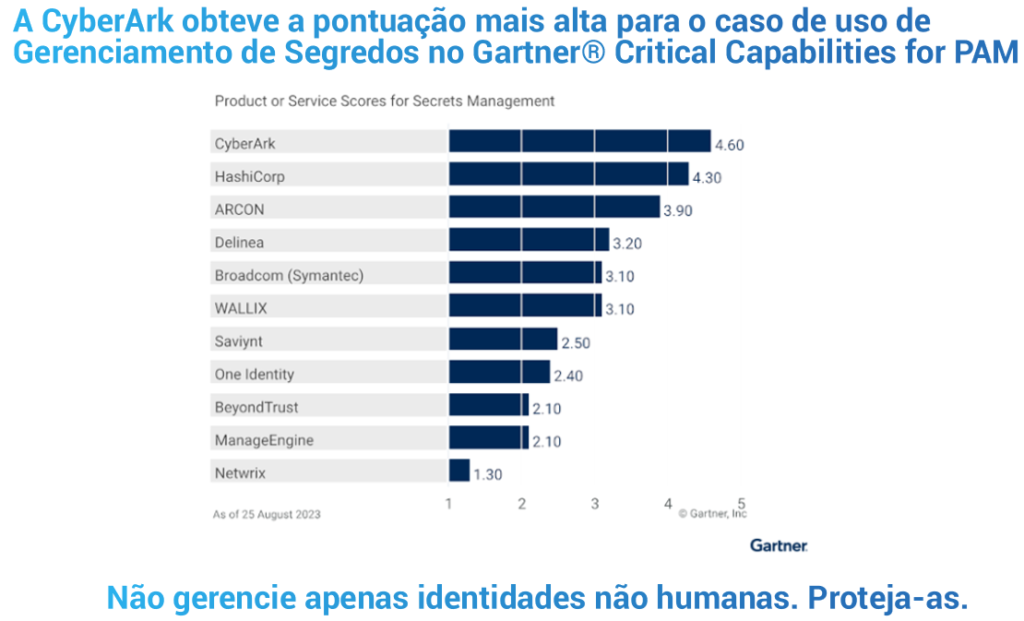

Quando olhamos para Secret-Manager, é um tema abordado junto com a disciplina de PAM, mas o Gartner fez estudo de casos de uso gerando uma pontuação. E adivinha quem é o líder? Se acertar ganha 50% nos meus cursos.

CyberArk Named a Leader in 2023 Gartner Magic Quadrant for Privileged Access Management | CyberArk

INFRAESTRUTURA

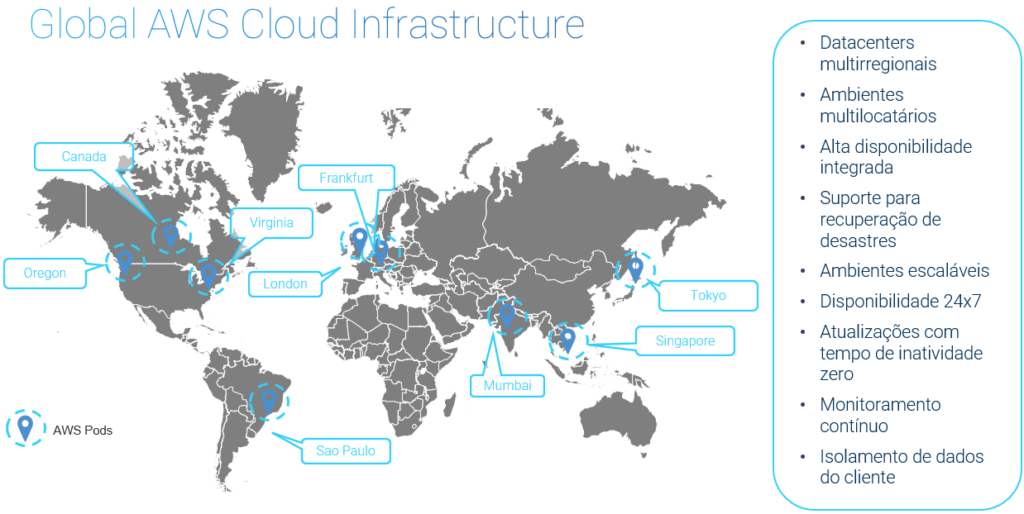

Quando pensamos na contratação de PAM como SaaS, temos que analisar onde a infraestrutura está hospedada e se a empresa se preocupa com princípios básicos da segurança da informação.

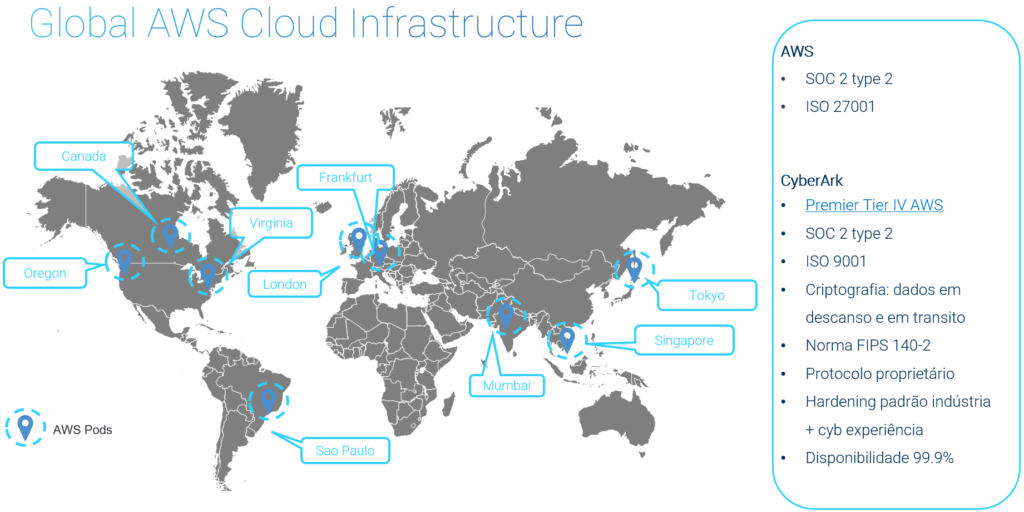

Nossa infraestrutura está na AWS e somos parceiros Premier Tier IV AWS, que são os parceiros mais experientes e reconhecidos como líderes em seus respectivos mercados geográficos, verticais ou horizontais. Eles têm profunda experiência técnica com várias validações do programa de parceiros e demonstraram sucesso trabalhando com diversos clientes em grande escala. E a AWS tem certificação ISO 27001 garantido e comprovando qualidade na gestão de segurança.

A AWS tem a certificação SOC 2 Type 2, que é uma certificação focada em segurança, disponibilidade, integridade de processamento, confidencialidade e privacidade do sistema.

E a CyberArk também tem a certificação SOC 2 Type 2 e temos adicional a certificação SOC 3 Type 2. Temos a ISO 9001 que é certificação focada na gestão de qualidade e também a certificação 27001. Além disso:

- Criptografia: dados em descanso e em trânsito

- Norma FIPS 140-2 (eficácia criptográfica)

- Comunicação através protocolo proprietário com chave AES-256

- Hardening padrão indústria + cyb experiência

- DB criptografado + permissão cliente + auditoria

- CyberArk monitora infraestrutura

- Disponibilidade 99.9%

- DataSheet

FUNCIONALIDADES

Introdução

- Objetivo é mostrar que CyberArk é muito mais do que somente PAM, somos uma plataforma de segurança de Identidade. Entregamos em nossa licença básica diversas funcionalidades que consideramos essenciais para os dias de hoje.

- Nossa infraestrutura é global, temos certificação demonstrando nossa preocupação em garantir os princípios básicos de segurança da informação e vamos muito além do básico, conforme demonstrado acima.

Funcionalidades

- Partner Number BASICO: PRIV-STANDARD-USER-SAAS

- Privileged Access Management | DataSheet

- Remote Access | DataSheet

- Just-in-time Access | Solution Brief

- Workforce Password Management (cofre-pessoal) | DataSheet

- MFA & Passwordless | Solution Briefs

- SSO | Solution Briefs

- Loosely Connected Devices | DataSheet

- Secure Browser | Solution Briefs

- Flow Pro |Solution Briefs

- Identity Security Intelligence

- Partner Number ENTERPRISE: PRIV-ENTERPRISE-USER-SAAS

- App Gateway | Solution Briefs

- User Lifecycle Management | Solution Briefs

- Access Reviews and Certifications | Solution Briefs

- Secure Cloud Access (Zero Standing Privileges) | Datasheet

- Web Session Continuos Auth & Protection | Solution Brief

- Web Session Monitoring and Control | Solution Brief

Funcionalidades detalhes

Partner Number BASICO: PRIV-STANDARD-USER-SAAS

- Privileged Access Management | DataSheet

- Gestão e descoberta de credenciais baseado em risco

- Varredura para detectar continuamente credenciais privilegiadas, onboard automático e rotacionar credenciais (Win, Linux, AWS, Azure, etc);

- Isolamos a credenciais das estações de trabalho, gravamos e auditamos todos os acessos, rastreie e detecte atividades privilegiadas em tempo real;

- Formas de acesso:

- Conectar de forma transparente, sem ver a senha; conectar e ver a senha; solicitar acesso, requer aprovação; uso exclusivo da credencial; rotacionar após uso; informar motivo ao conectar; lista de acesso e/ou restringir escopo acesso; conectar com ferramentas nativas (RDP manager e putty); conectar através de aplicações, MS-SQL, ADUC, DNS, Win-Services, etc;

- Gestão e descoberta de credenciais baseado em risco

- Remote Access | DataSheet

- Usuários terceiros acessam ambiente interno sem VPN, licença exclusiva para acesso com menor custo, aplicamos: zero-trust-access, biometria, just-in-time e record/audit;

- Just-in-time Access | Solution Brief

- O acesso JIT (just-in-time) ajuda as organizações a fornecer acesso para que os usuários só tenham privilégios para acessar contas e recursos privilegiados quando precisarem, e não em qualquer outro momento;

- Workforce Password Management (cofre-pessoal) | DataSheet

- Cofre pessoal, ferramenta essencial para usuário salvar suas senhas de forma segura;

- Além de permitir salvar credenciais de forma segura o usuário tem autonomia para compartilhar/delegar acesso nas credenciais;

- Permite salvar anotações e compartilhar de forma segura;

- Transferência de propriedade, quando usuário sair da empresa;

- MFA & Passwordless | Solution Briefs

- Aplicar MFA e acesso sem senha para todos os usuários da solução;

- MFA disponíveis: senha, mobile, SMS, ligação, FIDO2, FIDO2-U2f, OATH, etc.

- SSO | Solution Briefs

- Aplicar SSO para qualquer aplicação que suporte protocolos padrão de mercado;

- Loosely Connected Devices | DataSheet

- Gerenciar credenciais de desktops que não estão na rede local, usuários que estão em home-office, viajando, etc;

- Secure Browser | Solution Briefs

- Browser corporativo disponível para todos os usuários da solução;

- Browser desenvolvido pela CyberArk, design-by-security, protegendo contra roubo de sessão (cookies-theft), impedindo copiar-colar/download, etc;

- Flow Pro | Solution Briefs

- Permite criação de fluxos de inúmeros tipos, verdadeiro canivete suíço, que vai ajudar no onboard e offboard de usuários;

- Criar formulários personalizado, facilitando gestão e governança, etc;

- Identity Security Intelligence (nosso SIEM de identidade)

- É um serviço alimentando por inteligência artificial que analisa dados coletados de várias fontes e identifica padrões para detectar ameaças e atividades de alto risco para identidades;

- Response automation

- Permite responder de forma automática a diversos tipos de eventos;

- Privileged Risky Activity rules

- Permite criar regras que ao identificar algum comando específico (atividades suspeitas) podemos terminar sessão do usuário;

- Suspected Credential Theft (SCT)

- Permite que você receba um alerta quando uma conta foi usada para se conectar a um ativo sem primeiro recuperar as credenciais do CyberArk PAM Vault;

- Unmanaged Privileged Accounts (UPA)

- Permite detectar quando uma conta privilegiada que não é gerenciada pelo CyberArk PAM Vault se conecta a uma máquina de destino;

Partner Number ENTERPRISE: PRIV-ENTERPRISE-USER-SAAS

- App Gateway | Solution Briefs

- Permite compartilhar aplicações internas sem VPN;

- User Lifecycle Management | Solution Briefs

- Gerenciar ciclo de vida dos usuários, onboard, movimentações de cargo, offboard, portal autoatendimento, provisionar aplicações, revogar acessos, atualizar diretório, etc;

- Access Reviews and Certifications | Solution Briefs

- Permite revisar e certificar acessos;

- Secure Cloud Access (Zero Standing Privileges)|Datasheet

- Acesso a infraestrutura sem fazer onboard das credenciais e com credenciais temporárias/efêmeras, diminuindo superfície de ataque;

- Web Session Continuos Auth & Protection|Solution Brief

- Aplicar controles e proteção em qualquer aplicação web;

- Web Session Monitoring and Control|Solution Brief

- Monitorar e gravar acesso em qualquer aplicação web;

Fiz um documento com objetivo de enviar para nossos clientes, pontuando porque somos o melhor do mercado.

Ao comparar CyberArk com os concorrentes, levar em consideração esses pontos mencionados acima, porque sim nós somos mais caro, somos também pioneiros na vertical de PAM e não paramos de inovar conforme inúmeras funcionalidades demonstradas acima.

É comum ouvir algo assim em uma conversa sobre PAM: “eu quero só PAM, esse monte de coisa eu não preciso, não vou usar, preciso atender o compliance“. Vou separar as respostas em partes:

Primeiro, dizer que não precisa, é “complicado”, porque os atacantes não param de criar novos ataques, engenharia social é muito usado, temos a questão do INSIDER, existem inúmeros casos noticiados hoje em dia, temos o caso UBER que nos ajuda a entender um pouco disso, inclusive temos um artigo dissecando o assunto. Proteção em cyber segurança é em camadas, dizer que não precisa não é um argumento valido.

Segundo, dizer que não vai usar é “complicado” pra dizer o mínimo, por que não vai usar? Seu objetivo não é proteger seus usuários? Você não foi contratado para isso?! Você tem a disposição ferramentas top das galáxias e não vai usar, por quê? Isso que nos diferencia dos concorrentes, essa nossa preocupação de ir além do básico, então se você tem a chance faça a escolha certa. Todos esses pontos que listei acima vai lhe ajudar com BOARD e conseguir o orçamento necessário.

Terceiro, dizer que é só para atender compliance, então… não ter uma solução de PAM é assumir um risco altíssimo, não ter cofre pessoal para todos os usuários é assumir outro risco ainda maior, recomendo usar esses pontos acima e contratar a melhor solução de PAM do mercado o quanto antes. Se mesmo com todos esses argumentos o BOARD não aprovar, você fez seu papel, o BOARD assumiu esse risco e tudo bem, compre alguma solução de PAM, melhor ter algo do que não ter nada. Com o tempo e o amadurecimento da empresa, vocês podem voltar com o assunto e evoluir para compra de CyberArk.

Para download do documento clique aqui. Está no formato PDF e com logo da empresa que trabalho. Se quiser a versão em docx, me procura e trocamos ideia.

Vlw, abraço 🙂