Vi um post no linkedin (achei legal o nome e decidi colocar como título desse post), o Andre Vianna postou, achei interessante e decide adicionar as informações do post aqui, LINK, a escolha dessas ferramentas são da LestDefende, está no final desse post e a LestDefende parece um projeto muito legal, vou ver como funciona, vi que tem o plano inicial sem custo, vou explorar melhor o que é possível fazer.

Acompanho o canal do Youtube The PC Security Channel onde é feito diversos testes de segurança e recentemente ele postou vídeo sobre ferramentas de segurança, gostei da abordagem. A ideia é identificar coisas suspeitas, vendo os executáveis/processos e saber o que é. O que não conhecer, pesquisar sobre e desativar.

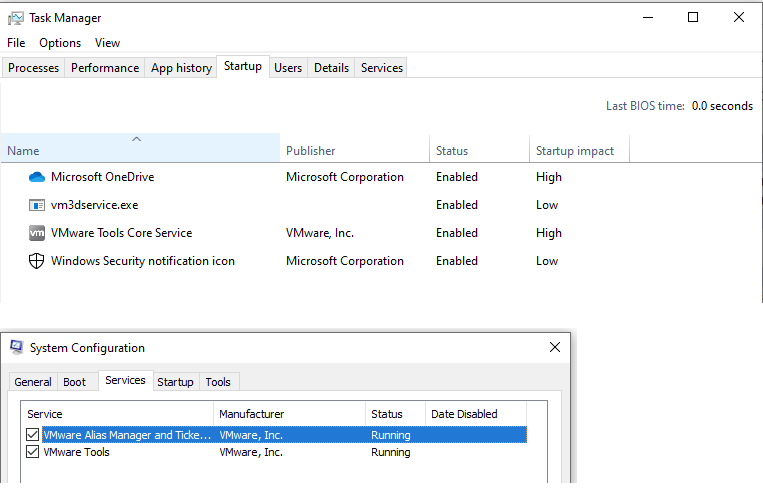

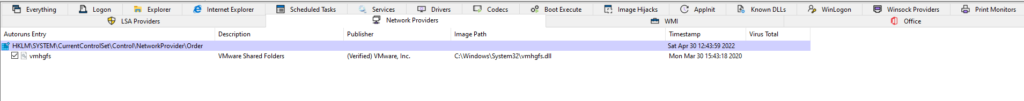

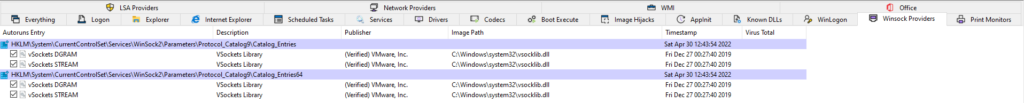

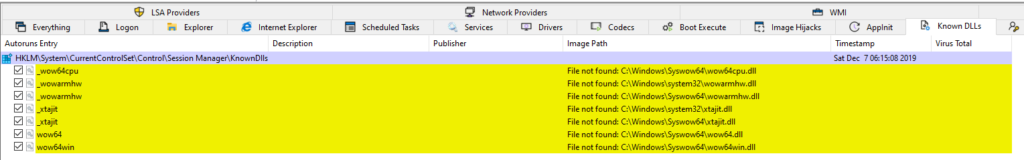

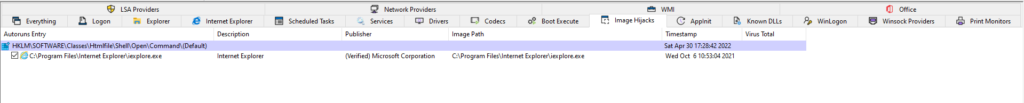

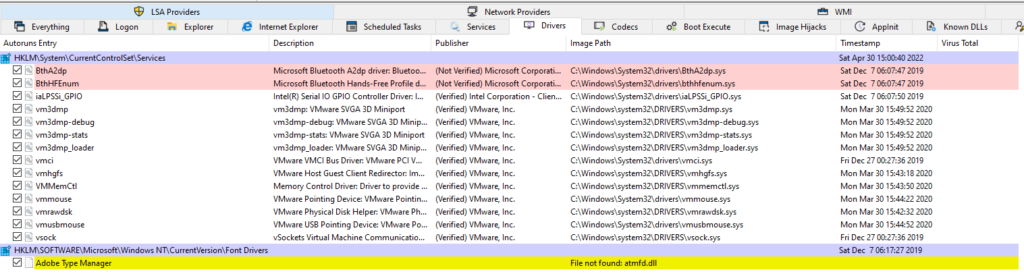

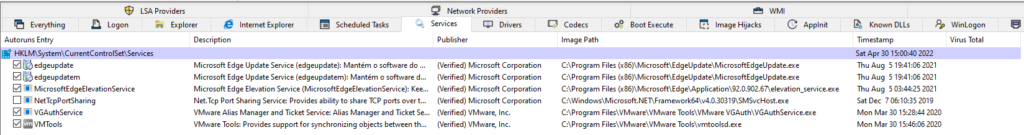

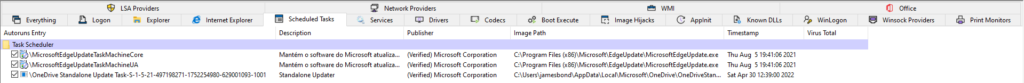

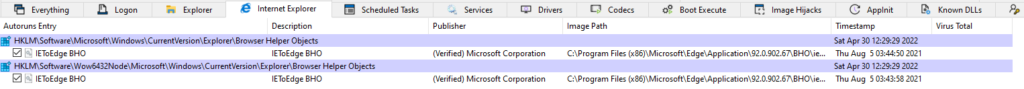

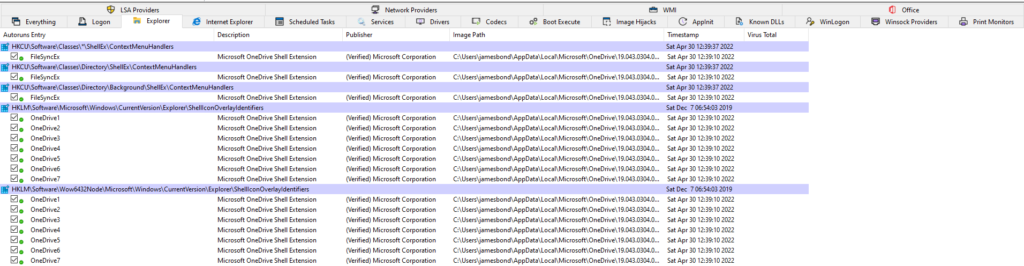

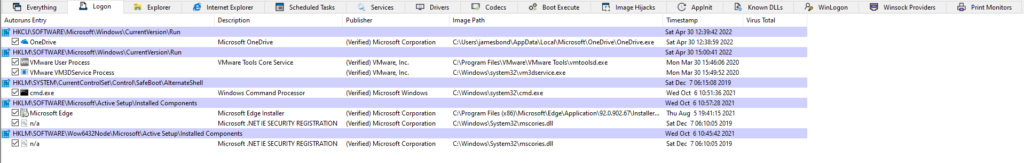

A primeira ferramenta é o Autoruns, pensando em uma das ações do malware, ele irá se colocar para executar automaticamente com o sistema. O Autoruns traz muito mais detalhes que o Task-Manager (startup e msconfig), a ideia é você olhar em cada uma das as abas, ver nome dos executáveis, pesquisar e o que você achar suspeito, desabilitar para não iniciar junto com o sistema e pesquisar sobre o executável para entender. Dentro da própria aplicação tem opção de verificar no virustotal, botão direito e Check-Virus-Total, aparece ao lado de 0 a 72, quando clica no resultado terá mais detalhes.

Subi uma VM zerada e executei o Autoruns, tirei alguns prints e a ideia é comparar com o da minha máquina e ver o que é natural do Windows e o que não for, pesquisar e entender. Salvei também o arquivo da VM só restaurar pra quem quiser, download aqui.

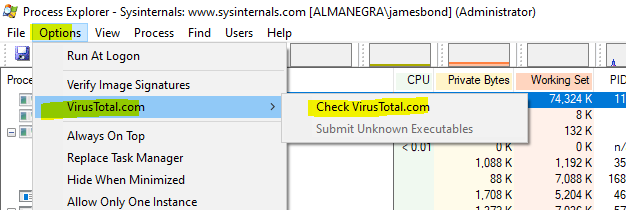

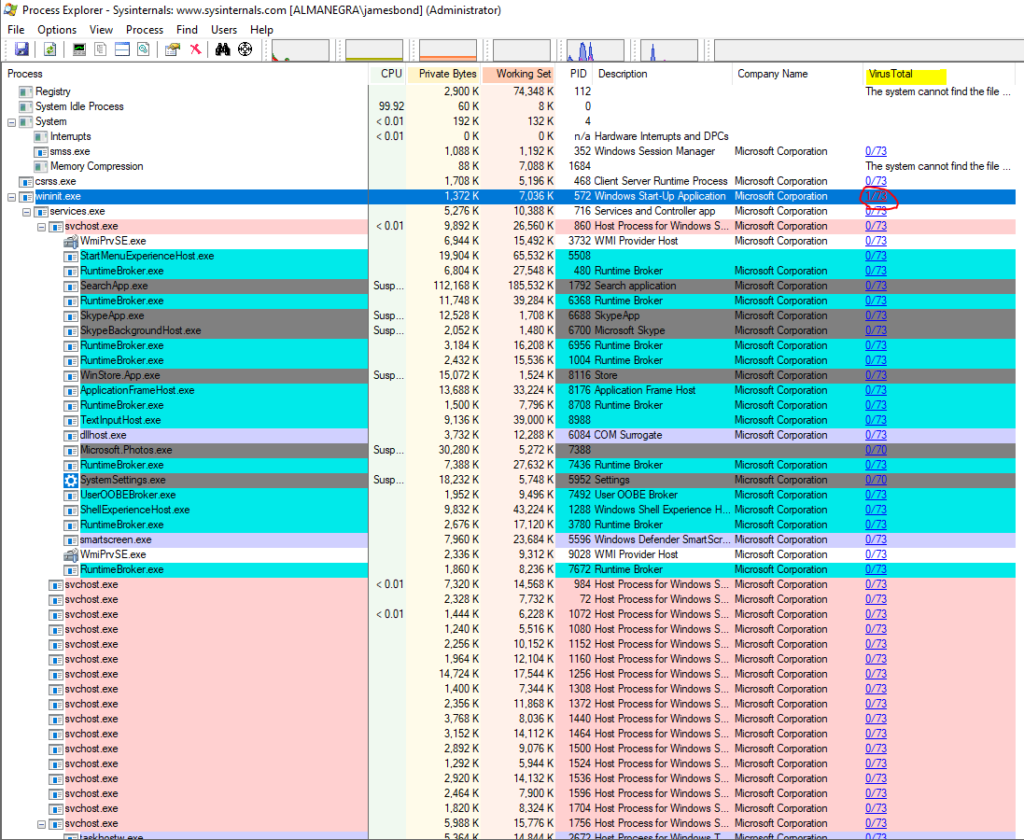

Próxima ferramenta é o Process Explorer, é a versão com muito mais detalhes do Task-Manager e é possível executar a verificação com o virustotal também e consegue facilmente identificar se tiver algo malicioso, caso encontre você pode matar o processo ou tirar um dump para uma análise com detalhes. Pesquisar o processo/executável no google e entender sobre.

Abaixo a ferramentas que contêm no post do LestDefende. Seria melhor ver funcionando para ficar mais claro como usar, exemplos são sempre bem-vindos, não penso em fazer isso agora, mas quem sabe no futuro.

Process Hacker: Ótima ferramenta para monitorar o sistema e detectar situações suspeitas. Também é grátis.

BrowsingHistoryView: Dá-lhe o histórico de diferentes navegadores em uma tabela

FullEventLogView: Ele exibe todos os logs de eventos em uma tabela, o que ajuda a diminuir o tempo de investigação.

VirusTotal: Você pode pesquisar IP e hash no banco de dados VT. e encontre relacionamentos sobre IP/arquivos suspeitos.

Abuse IPDb: Você pode verificar se o endereço IP foi informado antes. Digamos que você encontrou um endereço IP suspeito em seus logs de firewall e deseja garantir que o endereço IP tenha feito algo errado antes.

Cisco Talos: Você pode pesquisar por IP, domínio ou proprietário da rede para dados de ameaças em tempo real. Não sei se o link acima é que eles indicaram.

AnyRun: Esta é uma plataforma interativa de análise de malware. Muito útil para encontrar endereços de comando e controle de malware e entender o propósito. Você pode usá-lo com a versão gratuita.

Hybrid-Analysis: Ele fornece um relatório de análise com a tecnologia Falcon Sandbox e Hybrid Analysis.

URLSCAN: Se você deseja especificamente verificar endereços de URL, é uma ferramenta útil para você.

MXToolBox: Durante a análise da campanha de phishing, seria útil para a análise de spoofing. Você pode comparar os endereços SMTP.

Koodous: Fornece dados APK maliciosos.

Python-oletools: Ajuda a analisar os arquivos Microsoft OLE2 (documentos do Office, mensagens do Outlook etc.)