A apresentação e demonstração de hoje é do Forcepoint ONE para os mais próximos podemos chamá-lo de FP1, que irá nos ajudar a resolver o problema de segurança quando os usuários estão fora do perímetro o famoso Home-Office.

Para acessar o vídeo de apresentação e demonstração só clicar na imagem abaixo.

Mas o que é o Forcepoint ONE? É uma Plataforma SaaS que torna a segurança simplificada. Uma Plataforma, uma console, um agente, não importa onde vc esteja.

Forcepoint ONE vai nos ajudar em três pilares: WEB, ZTNA e CASB. Na proteção contra ameaça temos filtro antimalware, RBI (Remote Browser Isolation) e CDR (Content Disarm e Reconstruction). E iremos aplicar o DLP em cada um desses pilares.

WEB – SWG (Secure Web Gateway)

O primeiro pilar é Web que nos permite o controle de navegação baseado em categorias e como ações temos o permitir, bloquear e o acesso seguro. E no acesso seguro iremos aplicar nossos controles:

- Tradicional filtro de antimalware. Por padrão temos a engine da bitdefender já incluso na plataforma e temos a opção do addon da engine da Crowdstrike.

- Aplicar o DLP em Download/Upload. E agora com possibilidade de aplicar o filtro ao realizar uma ação dentro da página web.

- Exemplo 1: ao acessar webmail e enviar o e-mail, nosso filtro consegue identificar palavras chaves e impedir o envio.

- Exemplo 2: permitir acessar redes sociais, mas não permitir curtir, postar e compartilhar.

- Temos uma biblioteca de padrões prontos (PCI, HIPAA, ITAR) onde selecionamos e aplicamos em nossa política com alguns cliques.

- Aplicar políticas:

- Grupos de usuários

- Dispositivos gerenciados ou não gerenciados. Se for gerenciado pode executar, se não for gerenciado negue o acesso.

- Localização. Sites sensíveis podemos limitar o acesso ao escritório, se não estiver no escritório não acessa sites de finanças.

- Permitir acesso a uma certa categoria, mas impedir acesso a sites com reputação ruim.

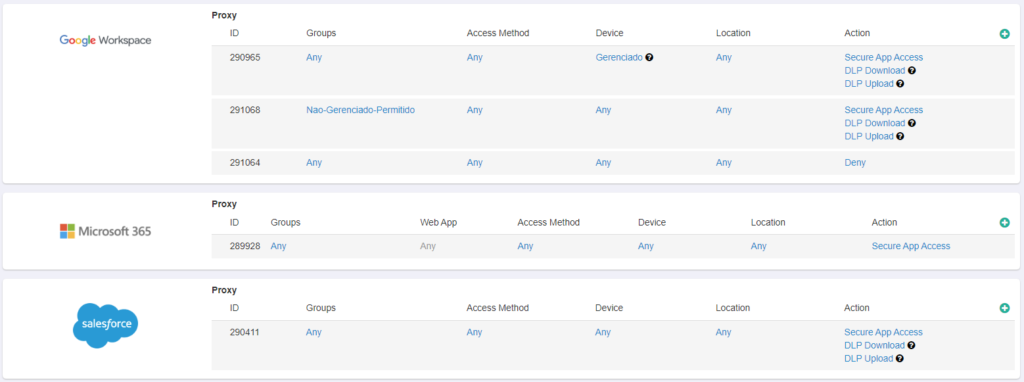

CASB – Cloud Access Security Broker

O Segundo pilar é o CASB, onde vamos controlar o acesso a aplicativos SaaS, como exemplo temos salesforce, servicenow, google, office365, etc. O diferencial aqui é que usamos o proxy-reverso garantindo segurança no acesso não importa onde o usuário esteja. E podemos autenticar os usuários com o diretório do próprio FP1 ou usar seu AD onpremise ou Azure ou podemos integrar com o seu IDP existente okta, duo etc.

Garantimos segurança no acesso as aplicações SaaS e ao mesmo aplicamos nossa política de DLP e antimalware. Para os usuários que tentarem acessar o e-mail corporativo através de notebook pessoal ou celular, conseguimos impedir o acesso ou podemos permitir aplicando todos os controles.

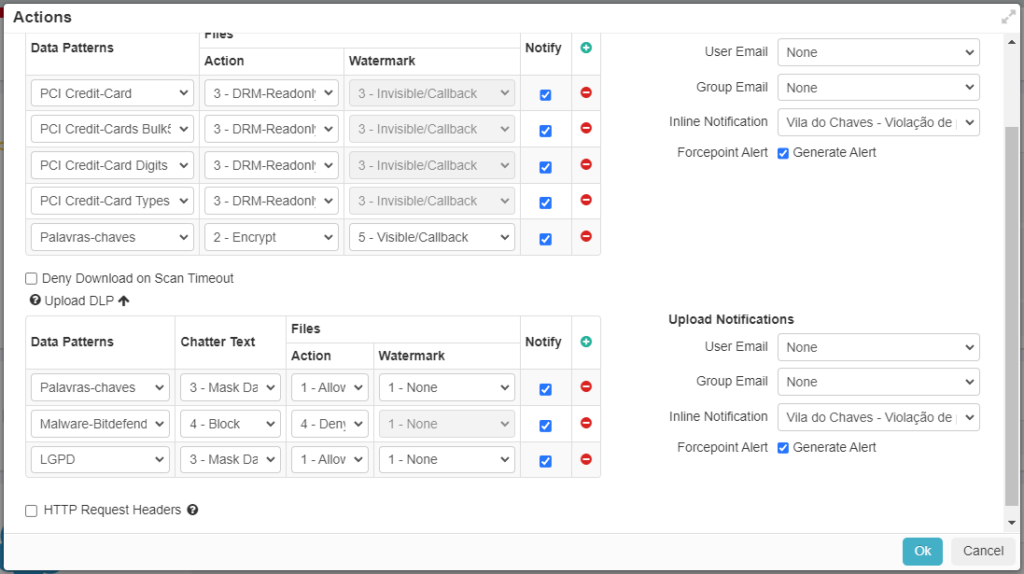

E ao permitir o usuário acessar e realizar download, temos algumas ações para garantir a segurança no acesso ao documento.

- Criptografar com senha: o usuário realiza o download, mas protegemos o documento com senha.

- DRM-Readyonly: o usuário realiza o download, mas transformamos o documento em somente leitura, criptografado e protegido por credencial valida no FP1.

- Mascarar dado: quando usuário vai postar algo no chatter do Salesforce que contêm informação sensível nós conseguimos mascarar a informação.

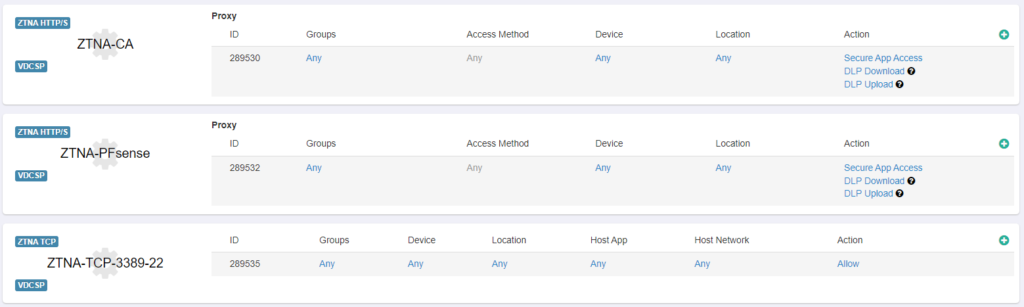

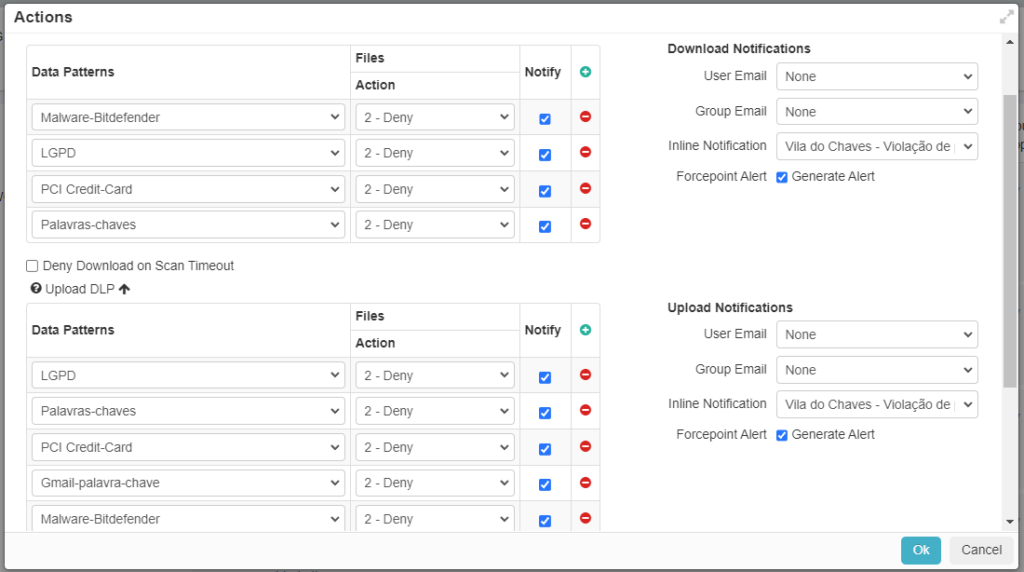

ZTNA – Zero Trust Network Access

E o terceiro pilar é o ZTNA onde iremos disponibilizar acesso a aplicações internas a partir de qualquer lugar, sem VPN e aplicando zero-trust. Inclusive a serviços de RDP e SSH.