Olá a todos hoje vamos falar sobre Idaptive, apresentação e demonstração. Irei separar em quatro partes:

- MFA (Multi-Factor Authentication, 2FA) Parte 1

- SSO (Single Sign-on) Parte 2

- Provisioning and Lifecycle Management Parte 3

- Device Security Management Parte 4

Introdução – Plataforma de identidade

Abordagem de confiança zero.

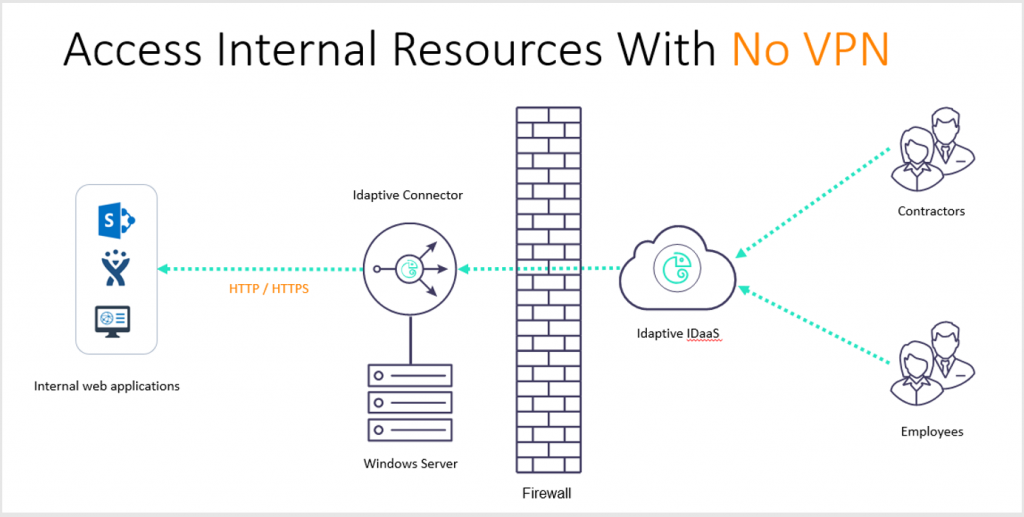

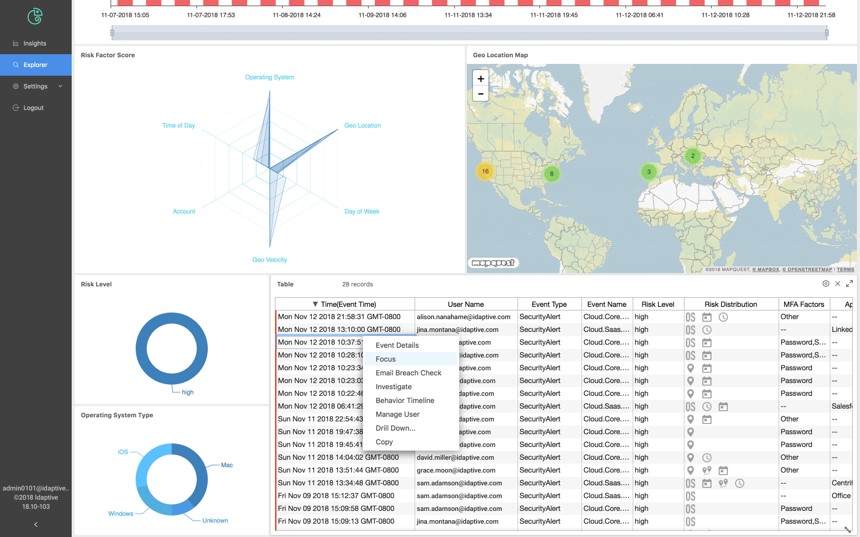

O Idaptive protege o acesso a aplicativos e endpoints verificando todos os usuários, validando seus dispositivos e limitando de maneira inteligente seu acesso.

O Idaptive Next-Gen Access é a única solução reconhecida pelo setor que converge exclusivamente Logon Único (SSO), Autenticação Multifator Adaptativa (MFA), Gerenciamento de Mobilidade Corporativa (EMM) e Análise de Comportamento do Usuário (UBA).

Mais de 2.000 organizações em todo o mundo confiam no Idaptive para proteger proativamente seus negócios.

As organizações devem descartar o modelo antigo de “confiar, mas verificar”, que se baseava em limites bem definidos. A Zero Trust exige uma abordagem de “nunca confie, sempre verifique, imponha o mínimo de privilégios” ao acesso privilegiado, de dentro ou de fora da rede.

Gerenciamento de segurança de dispositivo

Controles de segurança para celulares usados no acesso a recursos corporativos com gerenciamento centralizado de políticas (corporativo ou BYOD).

Benefícios do gerenciamento de segurança do dispositivo

Aproveite as credenciais existentes: Estenda os serviços de autenticação corporativa para a nuvem sem replicar identidades;

BYOD: Ative o BYOD seguro, com registro simples do dispositivo e logon único integrado para aplicativos de negócios em dispositivos móveis.

Aplicação estendida: Aplicação da política baseada em nuvem para BYOD.

Gerenciamento centralizado: Centralize a descoberta, o gerenciamento e a administração de usuários para endpoints.

Acesso contexto: Aproveite a postura do endpoint (local do dispositivo, navegador ou sistema operacional) para fornecer acesso seguro.

Ativar dispositivos confiáveis: Garanta que dados estejam acessíveis a partir de usuários e endpoints confiáveis.

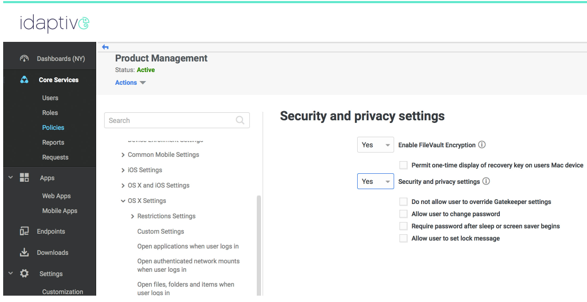

Aplicação de política baseada em nuvem

Imponha políticas de segurança e configuração da nuvem para garantir que seus endpoints atendam aos seus requisitos de segurança.

Garanta as melhores práticas para configurações de firewall, inatividade e bloqueio de proteção de tela, criptografia de disco, gerenciamento de certificados, 802.1X e muito mais.

Bloquear, limpar, localizar

- Obtenha controle dos dispositivos, minimizando as ameaças.

- Gerenciar dispositivos e proteger os aplicativos.

- Aproveite o contexto para decisões de acesso mais inteligentes.

Acesso Condicional

Limite o acesso aos dados da empresa por meio de regras de política que definem as circunstâncias com base na garantia de identidade e na postura do dispositivo.

Obtenha segurança e conformidade por meio de um ponto de controle unificado, coordenando o acesso por meio de uma abordagem just-in-time, just-enough.

—

MFA Opções – Primeiro acesso, depende e não depende de terceiro: https://youtu.be/kNx1qhObh3U

Idaptive Centrify – Mobile authentication experiencia do usuário https://youtu.be/wbfBdLlyYUs

MFA Windows – Experiencia do usuário DEMO https://youtu.be/CRLi0m5CYuE