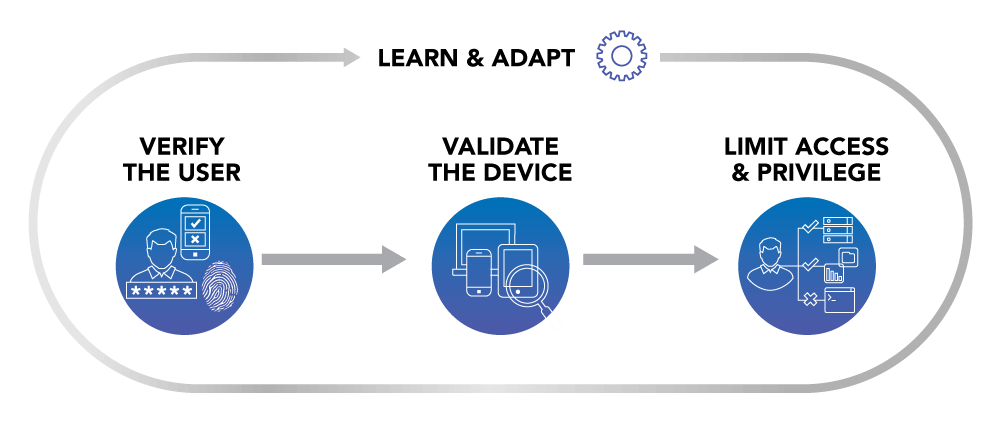

O modelo Centrify Zero Trust Security é eficaz porque permite que as organizações removam totalmente a confiança da equação. Com base no pressuposto de que atores não confiáveis já existem dentro e fora da rede, o Zero Trust utiliza poderosos serviços de identidade para garantir o acesso de todos os usuários a aplicativos e infraestrutura. Somente depois que a identidade é autenticada e a integridade do dispositivo é comprovada, o acesso aos recursos pode ser concedido – mas mesmo assim, com privilégio suficiente para executar a tarefa em questão.

Aqui estão cinco práticas recomendadas para alcançar a segurança Zero Trust:

Sempre verifique o usuário com autenticação multifator (MFA)

Os dias de verificação segura da identidade de um usuário com senha já se foram. Hoje, nomes de usuário e senhas podem ser fraudados, detectados por malware ou comprados na Dark Web. Isso significa que as credenciais devem ser fortalecidas com o MFA, que usa algo que você tem, algo que você conhece ou é.

O MFA deve ser aplicado independentemente do usuário: usuário final, usuário privilegiado, TI terceirizada, parceiro ou cliente e independentemente do recurso que está sendo acessado: aplicativo ou infraestrutura. As organizações devem exigir camadas de verificação adicionais para autenticar usuários que tentam acessar os dados mais sensíveis ou aumentar privilégios.

Validar sempre o dispositivo

Assim como os usuários, os dispositivos não podem ser confiáveis sem verificação. Para obter o Zero Trust Security, os controles centrados em identidade devem ser estendidos para o terminal. Isso significa que todos os dispositivos usados para obter acesso aos recursos corporativos devem primeiro ser registrados para que possam ser reconhecidos e verificados.

A boa notícia é que os processos de registro de dispositivos não são mais os desafios pesados que eram antes. A solução de gerenciamento de dispositivos móveis da Centrify (Idaptive agora) apresenta um processo de registro de autoatendimento que requer pouca ou nenhuma sobrecarga administrativa. Ele suporta todos os dispositivos móveis populares com registro de certificado automatizado que protege o acesso ao Exchange, VPN e Wi-Fi, garantindo que apenas usuários atribuídos possam acessar informações.

Verifique se o dispositivo tem seus padrões de segurança

A verificação adequada de um dispositivo também significa garantir que ele atenda às políticas da sua empresa em relação à criptografia de disco, proteção contra vírus, patches atualizados e outros requisitos de segurança. Para isso, você deve poder rastrear e aplicar facilmente o status de todos os dispositivos em toda a empresa.

A organização de usuários por grupo ou função é altamente recomendada, pois permite configurar políticas de dispositivo com base nas necessidades comerciais, o que ajuda a garantir que apenas aplicativos apropriados e autorizados sejam instalados nos dispositivos. Procure uma solução com aprovisionamento automático quando as contas de usuário forem desativadas ou excluídas, bem como a capacidade de limpar, bloquear e cancelar o registro de dispositivos perdidos ou roubados.

Menos acesso e menos privilégios para TI e todos os demais

Qualquer pessoa com privilégios de administrador é um alvo importante para criminosos que desejam acessar seu ambiente e dados. Em primeiro lugar, os privilégios de administrador devem ser estritamente gerenciados – o movimento dentro da infraestrutura deve ser limitado e o acesso deve ser concedido apenas aos recursos absolutamente necessários para executar as funções do trabalho.

Use uma solução que aprende e se adapta

As principais soluções de gerenciamento de identidade de hoje são capazes de coletar informações sobre o usuário, terminal, aplicativo, servidor, políticas e todas as atividades relacionadas a eles, e alimentar essas informações em um pool de dados que permite o aprendizado de máquina.

A Centrify utiliza análise de comportamento para reconhecer comportamentos incomuns, como acessar recursos de locais incomuns, para atribuir uma pontuação de risco usada para tomar decisões dinâmicas e adaptativas sobre a concessão de acesso e privilégios. Quanto maior o risco calculado, mais fatores de autenticação serão exigidos do usuário ou mais restrito será o acesso.

Centrify Zero Trust Security

O Centrify fornece serviços de identidade integrados em aplicativos, terminais e infraestrutura para todos os usuários, sem sacrificar os melhores recursos. As organizações podem considerar abordar a Zero Trust implementando tecnologias IDaaS, MFA, EMM, PAM e User Behavior Analytics (UBA) de fornecedores separados, mas soluções díspares deixam lacunas e são caras de implementar e manter.

Publicado por: Corey Williams – Senior Director, Product Management and Marketing

Link: https://www.centrify.com/blog/best-practices-zero-trust-security/

Palavras chaves: centrify, Gerenciamento de Acesso Privilegiado, pam, Privileged Access Management, zero trust privilege