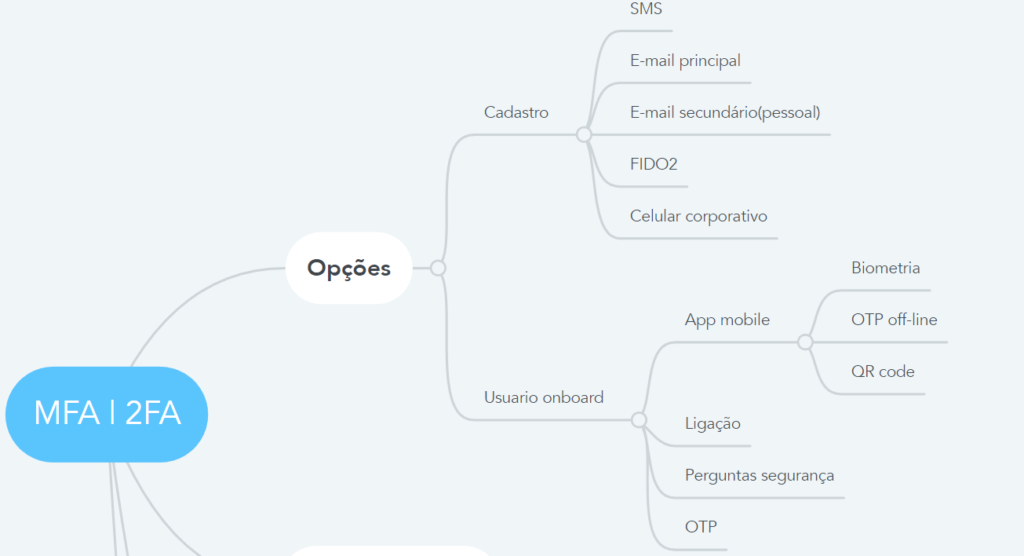

Olá a todos, a ideia de hoje é falarmos das opções de MFA que podemos utilizar, como seria o primeiro acesso do usuário, quais fatores dependem de terceiro e qual fator é recomendado em minha humilde opinião fecal. Para trabalhar com esse tema irei usar mapa mental e separei em quatro tópicos para conversamos: Índice […]

Etiqueta: centrify

Idaptive-Centrify – Mobile – Melhor dos dois mundos online-offline

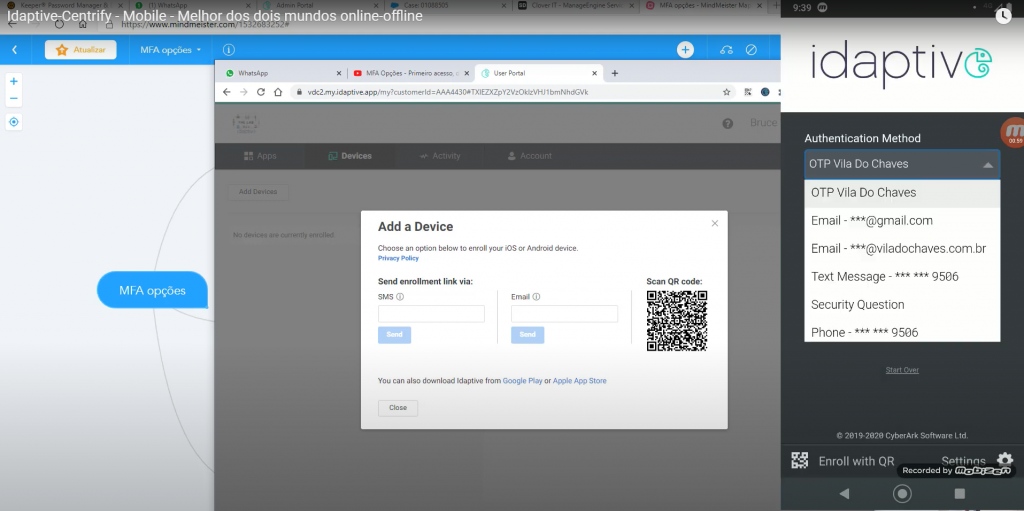

Olá a todos, a ideia do vídeo de hoje é demonstrar e deixar claro a experiencia do usuário no acesso utilizando o Mobile. Que atende a facilidade no acesso (experiencia de uso), onde o usuário aprova o acesso clicando em um botão em vez de digitar o código. E quando o mobile não tiver internet […]

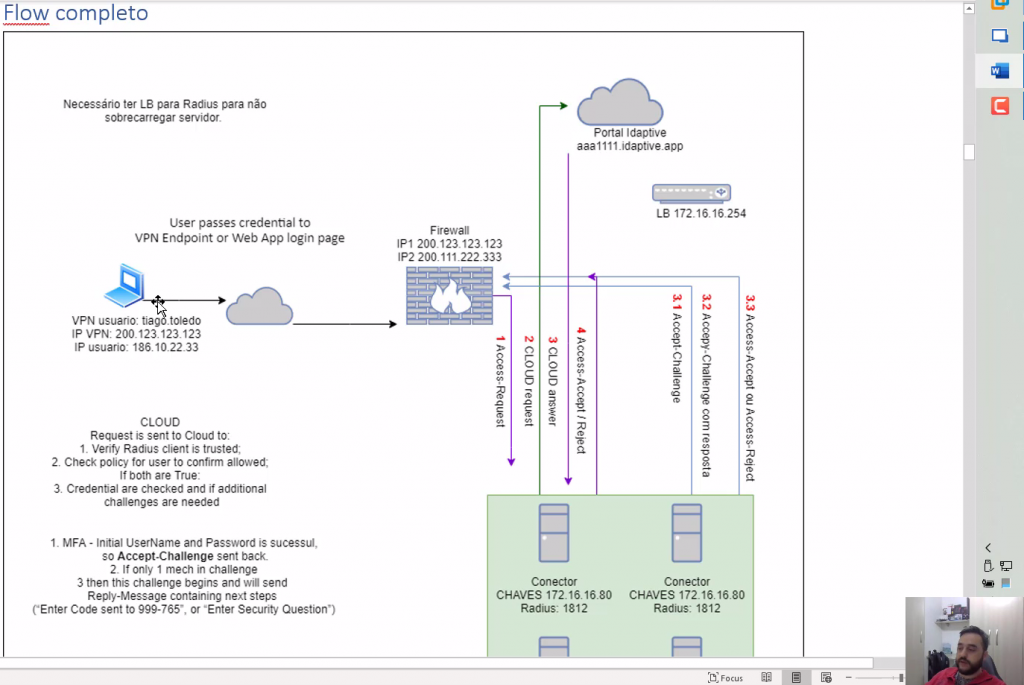

Guia RADIUS – Idaptive – Centrify – Outros

Olá a todos, a ideia hoje é falar sobre RADIUS, protocolo comumente usado na autenticação para VPN com MFA. Irei começar explicando sobre como funciona a comunicação do AD interno com a nuvem. Falando sobre o flow do protocolo RADIUS, recomendação de monitoramento, alertas sugeridos para SIEM, ferramentas para resolução de problema, analise de logs […]

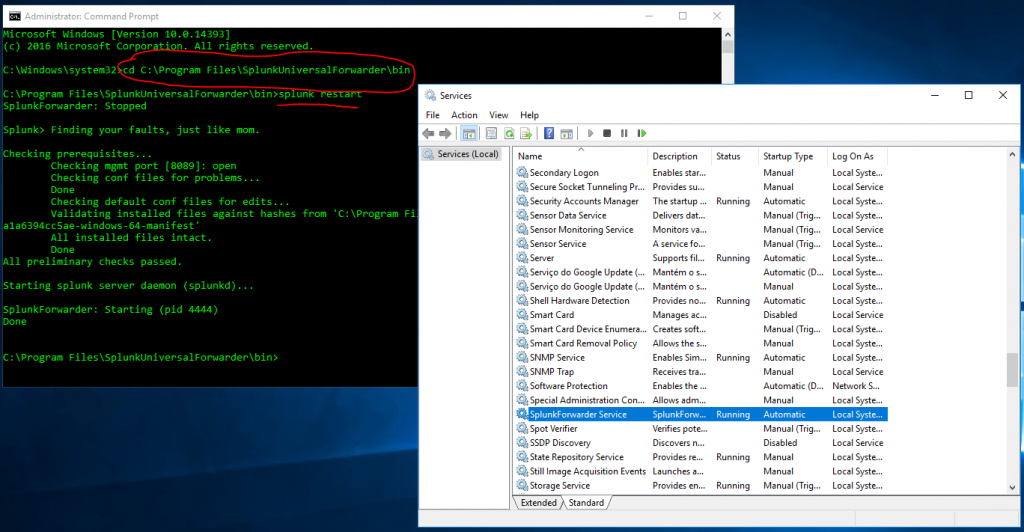

Splunk – adicinando mais Path to monitor

Na instalação do Windows Splunk Universal Forwarder selecionamos quais itens do Event View gostariamos de adicionar ao Splunk e o caminho para monitorar (path to monitor). Conforme imagem acima, adicionei um caminho mas gostaria de adicionar mais um local para monitorar e não achei facilmente (e não achei). Na minha pesquisa falavam para editar um […]

A nuvem muda tudo quando se trata do PAM

Meu papel como diretor de comunicações corporativas na Centrify exige que eu use muitos chapéus. Um deles é liderar nosso programa de relações públicas e garantindo uma cobertura positiva da imprensa sobre nossas notícias, bem como a colocação de peças de liderança de pensamento de meus colegas incrivelmente inteligentes e perspicazes. Outro e liderar nosso […]

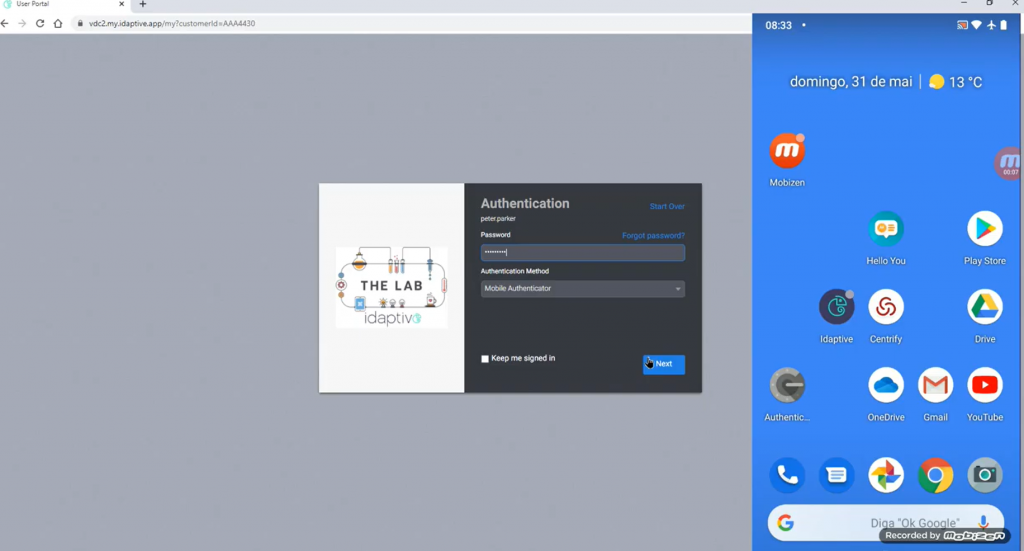

Idaptive – Centrify – Mobile authentication experiencia do usuário

Essa demonstração se aplica a Idaptive e Centrify. È demonstrado a experiencia do usuario no acesso ao portal utilizando o celular. No primeiro cenario que é o mais comum e que vai ser utilizado na maioria das vezes, é o usuario aprova pela barra de notificação do android. No segundo cenario caso o celular esteja […]

Série de acesso Just-in-Time (JIT) Parte 1: Just-in-Time é suficiente?

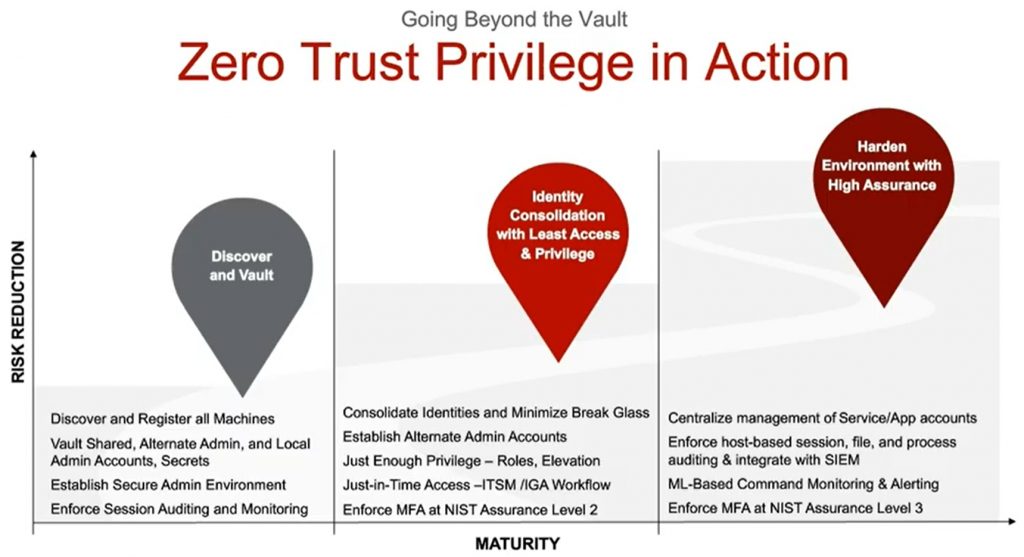

No espaço do Privileged Access Management (PAM), há algumas novas tendências ganhando força no mercado e uma grande mudança ocorrendo em relação à abordagem herdada do PAM. O que queremos dizer com abordagem PAM herdada? Bem, há 10 anos, o PAM tratava do cofre de senhas com a maioria das empresas e organizações de médio […]

Cinco práticas recomendadas para Zero Trust Security

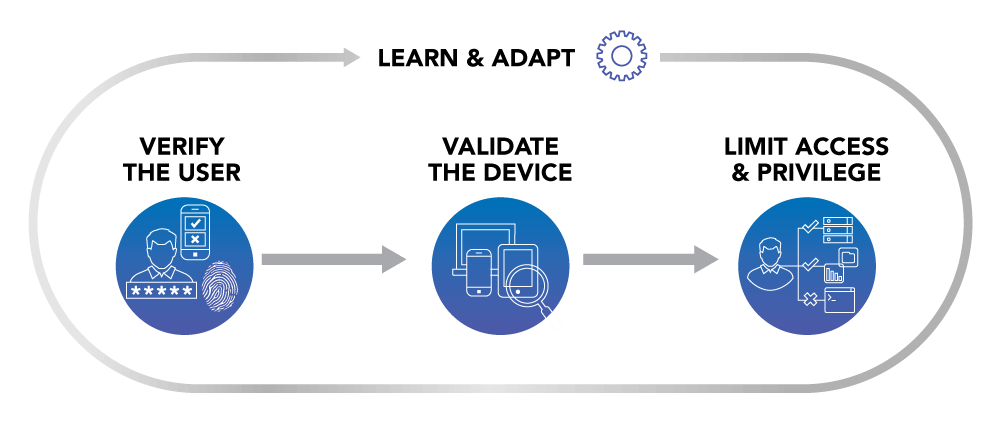

O modelo Centrify Zero Trust Security é eficaz porque permite que as organizações removam totalmente a confiança da equação. Com base no pressuposto de que atores não confiáveis já existem dentro e fora da rede, o Zero Trust utiliza poderosos serviços de identidade para garantir o acesso de todos os usuários a aplicativos e infraestrutura. […]

Estrutura de segurança cibernética SAMA: aprimorando a resiliência cibernética

Segundo o Gartner, a cibersegurança é um dos principais riscos para as empresas no Oriente Médio. Nessa região, a Arábia Saudita é um dos países alvo de ataques cibernéticos, com base em suas posições geopolíticas, sua ampla adoção de práticas digitais, suas vastas reservas de recursos naturais e acúmulo de riqueza. Portanto, não surpreende que […]

Versão do Centrify 19.6: reconciliação de senha, autenticação sem senha e muito mais

Um grande benefício do Serviço de Acesso Privilegiado (PAS) do Centrify é que, como um serviço SaaS nativo, há um processo de desenvolvimento ágil nos bastidores. Esse é um benefício para os clientes, já que somos capazes de responder mais rapidamente a solicitações de aprimoramento orientadas ao cliente, inovações orientadas ao Centrify e bugs (sim, […]