Em tempos de crise, agradecemos e reunimos recursos. (Lisa Croel) A crise global da saúde que está nos atingindo certamente está lembrando à equipe Idaptive de tudo pelo que devemos agradecer: funcionários incríveis, clientes maravilhosos e ótimos parceiros. Embora seja fácil ficar de fora dos aspectos negativos dessa experiência inédita para a maioria de nós, […]

Etiqueta: zero trust privilege

Por que o MFA no desktop é essencial para a segurança do seu endpoint

Quando você estiver pensando em aplicar o MFA em seus recursos essenciais de SaaS e no local, não se esqueça dos logins nos laptops e desktops dos funcionários. O notebook de um funcionário é um tesouro para qualquer ator malicioso que possa ter acesso a ele. Pode conter 1. Aplicativos acessíveis com credenciais em cache: […]

Estrutura de segurança cibernética SAMA: aprimorando a resiliência cibernética

Segundo o Gartner, a cibersegurança é um dos principais riscos para as empresas no Oriente Médio. Nessa região, a Arábia Saudita é um dos países alvo de ataques cibernéticos, com base em suas posições geopolíticas, sua ampla adoção de práticas digitais, suas vastas reservas de recursos naturais e acúmulo de riqueza. Portanto, não surpreende que […]

Versão do Centrify 19.6: reconciliação de senha, autenticação sem senha e muito mais

Um grande benefício do Serviço de Acesso Privilegiado (PAS) do Centrify é que, como um serviço SaaS nativo, há um processo de desenvolvimento ágil nos bastidores. Esse é um benefício para os clientes, já que somos capazes de responder mais rapidamente a solicitações de aprimoramento orientadas ao cliente, inovações orientadas ao Centrify e bugs (sim, […]

Existe um relacionamento entre políticas da organização e violações de dados?

Existe uma forte correlação entre políticas da organização e violações de dados. Aqui, consideramos as três causas mais comuns e como as políticas da organização correspondentes, se bem implementadas, podem reduzir a superfície de ataque e impedir violações de dados. Alerta de spoiler – sim, eles estão muito relacionados. As organizações que não seguem nem […]

O dois em um do Zero Trust. Verifique todos os usuários, valide todos os dispositivos

Corey WilliamsVice-presidente de marketing “Se “verificar todos os usuários” representa o seu “jab” de esquerda, “validar todos os dispositivos” é o cruzado de direita em uma estratégia de confiança zero. Veja como dominar o combo “Zero-One punch do Zero Trust” para dar um golpe devastador nas chances dos bandidos de invadir sua guarda.” Os “date […]

Zero Trust Privilege – Apresentação DEMO

Palavra chave: centrify, Gerenciamento de Acesso Privilegiado, pam, Privileged Access Management, zero trust privilege,

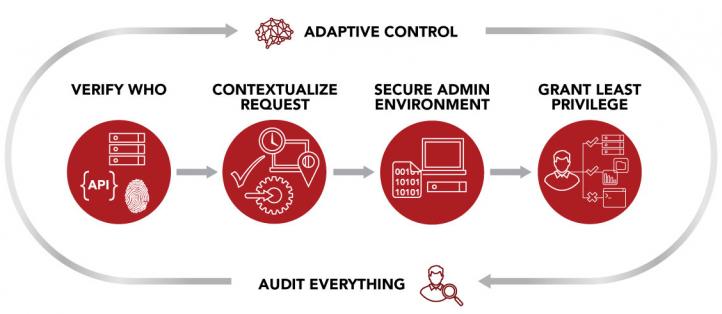

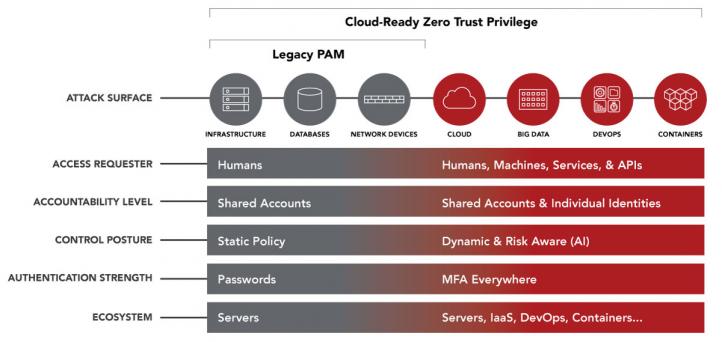

O que é o Zero Trust Priviled?

O Zero Trust Privilege redefine o Privileged Access Management (PAM) que foi herdado da visão empresarial moderna de ameaças à TI. As organizações devem descartar o modelo antigo de “confiar, mas verificar“, que se baseava em limites bem definidos. A Zero Trust exige uma abordagem “nunca confie, sempre verifique, imponha o mínimo de privilégios” ao […]

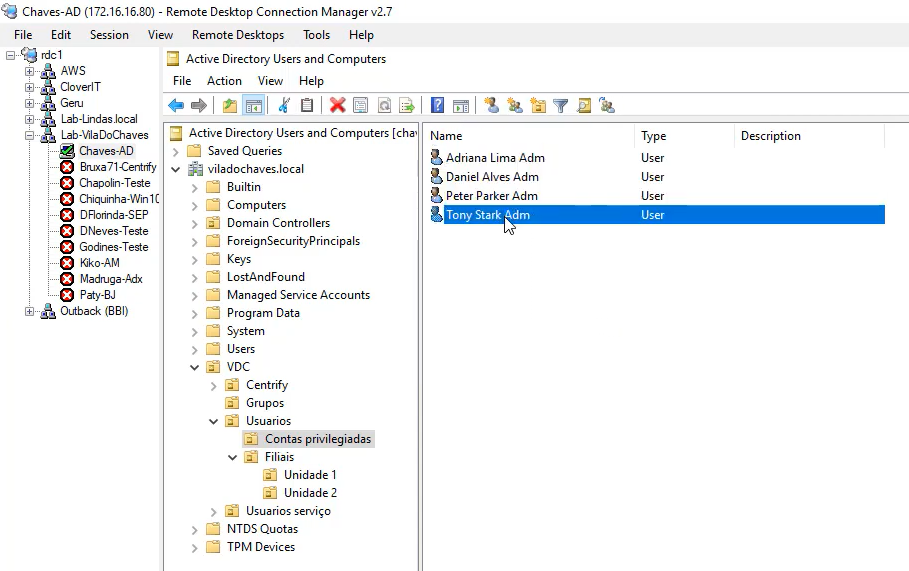

Contas administrativas – alternative accounts

Olá a todos, hoje iremos ver a funcionalidade de Contas Alternativas, que são as contas administrativas, é muito comum termos duas contas, a conta de usuário e a conta com privilegio administrativo (Domain Admins). Com essa funcionalidade o Centrify associa a conta comum com a conta administrativa, veja o funcionamento na demo…. Descobrindo contas alternativasVocê […]

Centrify – Demonstração v1 PT-BR

Fiz uma planejamento inicial reunindo as informações e organizando a apresentação. E gravei a primeira versão, ao rever a gravação identifiquei alguns pontos para melhorar e com certeza irei gravar uma segunda versão 2. Identidade e gerenciamento de acesso (IAM) é a disciplina de segurança que permite aos individuos certos, acessar os recursos certos, nos […]