Segundo o Gartner, a cibersegurança é um dos principais riscos para as empresas no Oriente Médio. Nessa região, a Arábia Saudita é um dos países alvo de ataques cibernéticos, com base em suas posições geopolíticas, sua ampla adoção de práticas digitais, suas vastas reservas de recursos naturais e acúmulo de riqueza.

Portanto, não surpreende que uma pesquisa publicada recentemente pela KPMG com CEO da Outlook tenha visto 20% dos CEOs na Arábia Saudita chegarem a um consenso de que os riscos à segurança cibernética são as maiores ameaças aos seus negócios atualmente. Em 2018, a mesma pesquisa classificou os riscos de segurança cibernética na sexta posição, com apenas 4% dos CEOs pesquisados acreditando ser um risco máximo na época.

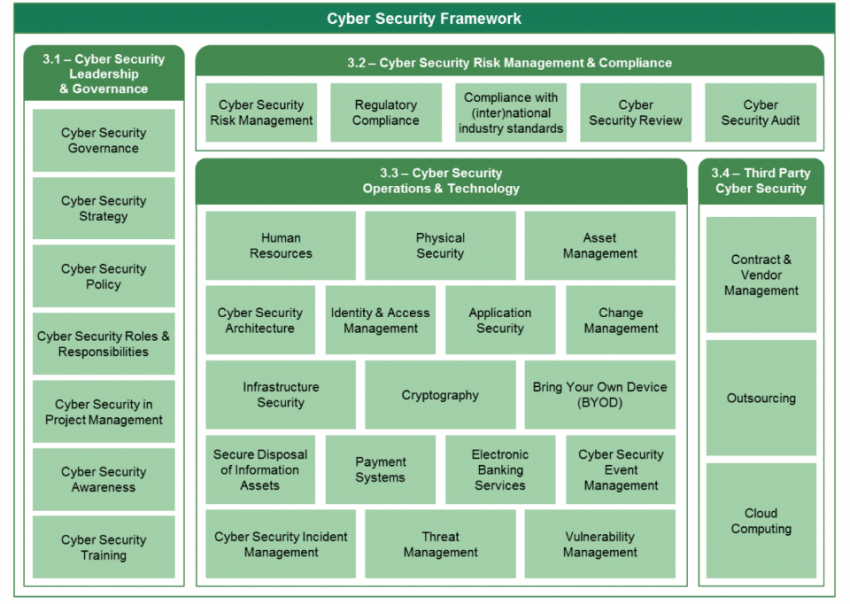

SAMA Cyber Security Framework

Para melhorar a resiliência cibernética, várias entidades governamentais e agências de supervisão da Arábia Saudita criaram diretrizes obrigatórias para fortalecer as posturas de segurança de seus constituintes e fornecer medidas prescritivas para se defender das ameaças cibernéticas de hoje. Por exemplo, a Autoridade Monetária da Arábia Saudita (SAMA) introduziu o SAMA Cyber Security Framework, que engloba as melhores práticas de uma variedade de outras estruturas governamentais e padrões do setor, que vão desde o Instituto Nacional de Padrões e Estrutura Tecnológica para Melhoria da Cibersegurança de Infraestrutura Crítica (NIST CSF ), Norma de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS) e Normas de Gerenciamento de Segurança da Informação ISO 27001/27002 para Convergência Internacional de Basileia II de Medição de Capital e Padrões de Capital.

A SAMA evitou a armadilha típica de muitas outras estruturas de segurança cibernética. Em vez de solicitar às empresas de serviços bancários, de seguros e financeiros que adotem voluntariamente as melhores práticas, exigiu a implementação da estrutura para garantir que o setor possa gerenciar e suportar ameaças à segurança cibernética.

No geral, o SAMA Cyber Security Framework é muito abrangente e prescritivo por natureza, propagando os principais princípios e objetivos de segurança cibernética a serem incorporados e alcançados por cada entidade regulamentada. Eles são divididos em termos de quatro “domínios” principais de segurança cibernética: liderança e governança, gerenciamento e conformidade de riscos, operações e tecnologia, bem como considerações de terceiros.

Alinhamento do SAMA com as melhores práticas do PAM

As orientações da SAMA para medidas do IAM estão alinhadas com as melhores práticas de Gerenciamento de Acesso Privilegiado (PAM) do Centrify:

Contas compartilhadas Discover e Vault

Identifique todas as contas e recursos privilegiados e proteja essas credenciais privilegiadas para que sejam gerenciadas adequadamente. As organizações podem aproveitar o Serviço de Acesso Privilegiado do Centrify para estabelecer os principais controles de acesso privilegiado em sua crescente superfície de ataque.

Consolidação de identidade

Vaulting por si só não é suficiente. Seguindo os princípios da Zero Trust, é importante estabelecer uma identidade para os usuários por meio de identidades de diretório corporativo controladas por RH, como o Active Directory, o que significa que essas identidades são desativadas automaticamente quando o emprego da pessoa é encerrado. Em vez de fazer login em um servidor com uma conta compartilhada, os super-usuários utilizariam sua identidade individual para se autenticar no sistema.

Nesse cenário, as organizações estão usando tokens temporários em vez de senhas estáticas para o processo de autenticação. Ao fazer isso, eles não impõem nenhuma alteração comportamental, forçando os usuários a fazer login em um cofre e, em seguida, fazendo check-out de uma senha, o que geralmente leva os usuários administradores a contornar a abordagem, criando, por exemplo, uma chave backdoor SSH. As verificações de senha devem ocorrer apenas em cenários de quebra de barreira – o resto do tempo, os usuários devem aproveitar suas credenciais individuais para estabelecer a responsabilidade. O Serviço de Autenticação Centrify fornece às organizações os recursos necessários para ir além de um cofre de senhas e reduzir sua superfície de ataque, consolidando identidades e eliminando contas locais o máximo possível.

Aplique privilégios suficientes e just-in-time

Menos privilégio significa conceder privilégio suficiente, just-in-time, bem como limitar o movimento lateral. Privilégio suficiente para fazer o trabalho. Privilégio just-in-time baseado no acesso temporário por meio de um processo simples de solicitação e limitação do movimento lateral, concedendo acesso apenas aos recursos de destino necessários para realizar o trabalho e não mais. O Serviço de Elevação de Privilégios Centrify permite que as organizações implementem controles de elevação de privilégios e fluxo de trabalho para acesso a privilégios just-in-time.

Auditar Tudo

Com um registro documentado de todas as ações executadas, os logs de auditoria não apenas podem ser usados na análise forense para encontrar exatamente o problema, mas também para atribuir ações executadas a um usuário específico. Como essas sessões são muito críticas, também é uma prática recomendada manter uma gravação em vídeo da sessão que possa ser revisada ou usada como evidência para seus ativos mais críticos ou em setores altamente regulamentados. O Serviço de Auditoria e Monitoramento do Centrify permite que os clientes cumpram seus mandatos de conformidade por meio de auditoria e relatórios, bem como encerram todas as soluções perigosas, implementando o monitoramento baseado em host.

MFA Everywhere

Tanto a SAMA quanto a Centrify acreditam que um dos frutos mais baixos quando se trata de impedir um agente de ameaças é implementar a autenticação multifatorial (MFA) para todos os usuários privilegiados, em qualquer lugar. As soluções de PAM centradas em identidade do Centrify permitem que as organizações estabeleçam essa camada de segurança adicional não apenas no check-out do cofre, mas também para logon no servidor, elevação de privilégios etc.

Por fim, a aplicação de uma abordagem centrada em identidade a sua estratégia de segurança permite que as organizações minimizem o risco de exposição cibernética e reforce a postura de conformidade e segurança. Para explorar mais qual o papel do PAM centralizado em identidade ao tentar cumprir os rigorosos requisitos de conformidade e atender aos requisitos de auditoria da sua organização, sinta-se à vontade para participar do próximo seminário on-line do Centrify “Melhore sua postura de conformidade com o PAM centralizado em identidade“.

Publicado por: Torsten George (CyberSecurity Evangelist / Sr. Director, Product Marketing)

Link do post: https://www.centrify.com/blog/sama-cyber-resilience/

Palavras chaves: centrify, Gerenciamento de Acesso Privilegiado, pam, Privileged Access Management, SAMA, zero trust privilege