No meu último post falei somente do modulo WPM do CyberArk Identity e hoje a ideia é apresentar e demonstrar uma visão geral da solução.

A solução é completamente modular e temos a opção de pacote.

Módulos

SSO – Single sign-On

– Standard

– Adaptive (acesso contextual)

– Addon: App-Gateway (acesso a APP interna através do portal sem VPN)

MFA – Multifactor Authentication – 2FA

– Standard

– Adaptive (MFA contextual e risco) (Insights, Explorer, risk-model, response-automation)

SWS (Secure Web Session)

WPM (Workforce Password Manager)

LCM (Lifecycle Management)

Endpoint Authentication (MFA, Self-Service)

Funcionalidades

STANDARD SSO

Access Management

CyberArk Identity App Catalog: O CyberArk Identity Application Catalog é uma coleção de aplicativos pré-integrados que permite configurar facilmente o logon único e o provisionamento de usuários para seus aplicativos corporativos. O catálogo inclui milhares de modelos de aplicativos que utilizam os protocolos SAML, OIDC, WS-Fed e OAuth 2.0.

Desktop SSO: Você pode aproveitar a autenticação integrada do Windows (IWA) para autenticar automaticamente os usuários com contas do Active Directory no CyberArk Identity Portal e nos aplicativos. Com o IWA habilitado, os usuários podem acessar seus aplicativos sem autenticação adicional sempre que entrarem em seu domínio do Windows.

Role-based access policy: As políticas de acesso baseadas em função permitem restringir o acesso a aplicativos e dados com base na função de um usuário em sua organização. Com o CyberArk Identity, você pode criar funções, atribuir associação de função (estática ou dinâmica) e definir políticas de acesso específicas para cada uma delas.

B2B federation: A federação Business-to-Business (B2B) permite que você configure o acesso de um clique aos seus aplicativos para seus funcionários parceiros. Com a federação B2B habilitada, os parceiros podem acessar facilmente seus aplicativos de acordo com suas próprias políticas e processos.

Basic web MFA

MFA using OATH tokens and security questions: Os recursos de autenticação multifator (MFA) incluídos na solução CyberArk Identity SSO permitem que você use tokens baseados em OATH ou uma pergunta de segurança como um método de verificação secundário. Os tokens baseados em OATH podem incluir tokens de software de terceiros, como o Google Authenticator, ou tokens de hardware da RSA, Gemalto ou SafeNet.

MFA using a third-party RADIUS server: Você pode usar seu servidor RADIUS de terceiros existente para habilitar a autenticação multifator (MFA) para o CyberArk Identity Portal.

Directory services

Cloud Directory: O Cloud Directory permite que você armazene e gerencie centralmente suas identidades de usuário. Com o CyberArk Identity Cloud Directory, você pode gerenciar suas funções organizacionais, políticas de autenticação, controles de acesso e endpoints. Você também pode armazenar suas identidades de usuários externos, como clientes, parceiros, revendedores e fornecedores. O CyberArk Identity Cloud Directory permite adicionar e remover atributos de perfis de usuários, personalizar mapeamentos de atributos e sincronizar usuários com outros diretórios.

Custom Domain URLs (e.g. www.company.com/login): Você pode criar domínios personalizados e mapeá-los para a URL do seu locatário para alinhar a estrutura da URL com a marca da sua empresa e facilitar o acesso do usuário ao Portal do Usuário do CyberArk Identity.

Integrations to AD, LDAP, and Google Cloud Directory: Você pode integrar a plataforma CyberArk Identity a diretórios corporativos conectados, como Microsoft Active Directory (AD), diretórios baseados em LDAP e Google Cloud Directory. Isso permite que seus usuários entrem no CyberArk Identity Portal e seus aplicativos com suas credenciais corporativas existentes.

Custom user attributes: Você pode estender sua estrutura de diretório de usuários existente e aprimorar seus recursos de gerenciamento de usuários definindo e armazenando atributos de usuário personalizados no CyberArk Identity Cloud Directory.

Directory APIs: Você pode usar APIs REST para criar, ler, atualizar/modificar ou excluir usuários, seus atributos, funções e muito mais.

User self-service

Browser-based SSO portal: Com o portal de logon único do CyberArk Identity, seus usuários só precisam inserir um conjunto de credenciais para acessar todos os aplicativos na nuvem ou locais atribuídos. O Portal de Identidade CyberArk pode ser acessado por meio de qualquer desktop, smartphone ou tablet conectado à Internet.

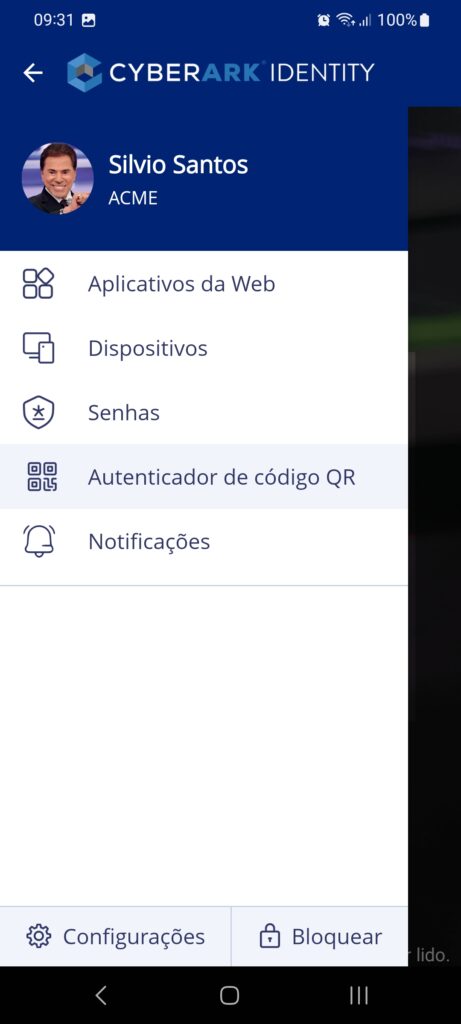

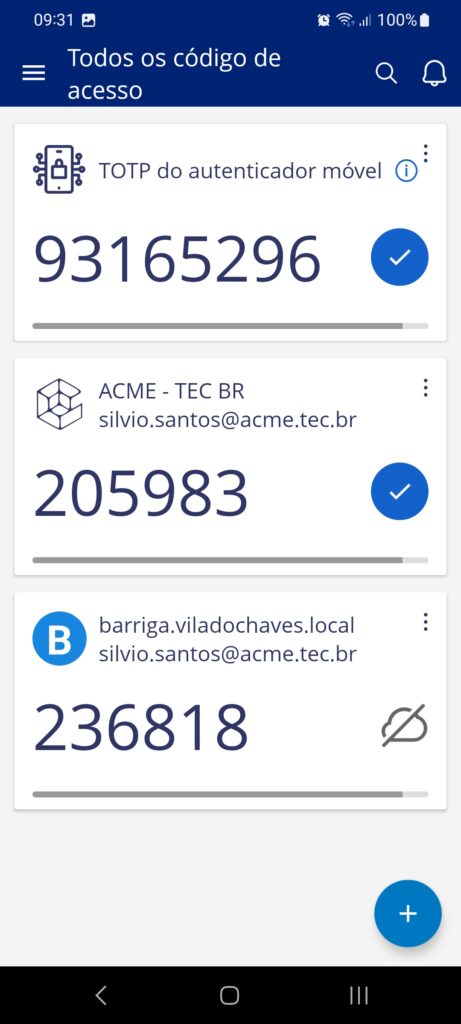

CyberArk Identity mobile app: O aplicativo móvel CyberArk Identity para iOS e Android fornece acesso em movimento aos seus aplicativos na nuvem e no local com um único toque. Com o aplicativo móvel CyberArk Identity, você pode responder aos desafios de autenticação multifator (MFA), configurar senhas de uso único e verificar o status de seus dispositivos registrados no CyberArk Identity.

Self-service password update and reset for AD accounts: Você pode habilitar a opção de redefinição de senha de autoatendimento para contas do Active Directory (AD).

Self-service AD profile update: Você pode permitir que os usuários atualizem seus perfis do Active Directory (AD), incluindo seu número de celular, foto ou atributos personalizados.

Self-service AD account unlock: Você pode desbloquear facilmente sua conta do AD usando o CyberArk Identity Portal.

Reporting

Administrator reports: O Portal de administração do CyberArk Identity fornece acesso em tempo real aos eventos e dados capturados pela plataforma CyberArk Identity com relatórios prontos para uso. Você também pode criar novos relatórios usando a interface de consulta.

SIEM integration: Você pode usar integrações integradas com IBM (Qradar), Splunk e ArcSight para analisar e visualizar dados de eventos gerados pela plataforma CyberArk Identity.

App Gateway add-on: O CyberArk Identity App Gateway permite que você forneça acesso seguro e por trás do firewall aos seus aplicativos locais sem uma VPN.

ADAPTIVE SSO

Contextual access management

Location context: Você pode criar políticas de acesso com base na localização do dispositivo que acessa seus aplicativos ou dados.

Device context: Você pode criar políticas de acesso que impeçam que os usuários acessem seus aplicativos e dados de determinados tipos de SO de dispositivos, endereços IP de dispositivos, dispositivos sem cookies de identidade ou dispositivos que não estejam registrados na plataforma CyberArk Identity.

Network context: Você pode criar políticas de acesso que permitem que os usuários acessem apenas seus aplicativos ou dados de zonas de rede específicas. Por exemplo, você pode restringir o acesso ao CyberArk Identity Portal a um conjunto de intervalos de endereços IP ou a um único endereço IP.

Time-based context: Você pode criar políticas de acesso baseadas em tempo que permitem que os usuários acessem seus aplicativos ou dados apenas durante dias da semana e horários específicos do dia.

User behavior risk context: O CyberArk Identity usa aprendizado de máquina para criar um perfil de linha de base para cada usuário, aproveitando os atributos contextuais de localização, dispositivo, rede, baseados em tempo e específicos do usuário. Isso permite analisar a atividade do usuário em relação a padrões históricos, atribuir riscos a cada evento de acesso e criar políticas de acesso que são acionadas quando um comportamento anômalo é detectado.

STANDARD MFA

MFA use cases supported

VPN login: Você pode configurar desafios de autenticação secundários para proteger sua VPN e impedir o acesso não autorizado aos seus recursos locais, incluindo atributos herdados e personalizados.

Web apps login: Você pode configurar desafios de autenticação secundários para proteger o acesso aos seus aplicativos da web. Nota: A licença da solução Single Sign-on é necessária para usar o CyberArk Identity como provedor de identidade. Você também pode usar um provedor de identidade de terceiros compatível que se integra ao CyberArk Identity, como o Active Directory Federation Services (ADFS).

RADIUS server: Você pode configurar desafios de autenticação secundários para proteger o acesso a aplicativos e recursos que dão suporte à autenticação RADIUS.

Third-party IDPs: Você pode configurar desafios de autenticação secundários para proteger o acesso a aplicativos e recursos protegidos por IDPs de terceiros com suporte.

On-prem web app MFA (requires SSO and App Gateway add-on): Você pode configurar desafios de autenticação secundários para proteger o acesso aos seus recursos locais, incluindo aplicativos herdados e personalizados. Observe que a autenticação multifator para aplicativos locais requer a compra da solução CyberArk Identity Single Sign-on e do complemento CyberArk Identity App Gateway.

Directory services

Cloud Directory: O Cloud Directory permite que você armazene e gerencie centralmente suas identidades de usuário. Com o CyberArk Identity Cloud Directory, você pode gerenciar suas funções organizacionais, políticas de autenticação, controles de acesso e endpoints. Você também pode armazenar suas identidades de usuários externos, como clientes, parceiros, revendedores e fornecedores. O CyberArk Identity Cloud Directory permite adicionar e remover atributos de perfis de usuários, personalizar mapeamentos de atributos e sincronizar usuários com outros diretórios.

Custom Domain URLs (e.g. www.company.com/login): Você pode criar domínios personalizados e mapeá-los para a URL do seu locatário para alinhar a estrutura da URL com a marca da sua empresa e facilitar o acesso do usuário ao Portal do Usuário do CyberArk Identity.

Integrations to AD, LDAP, and Google Cloud Directory: Você pode integrar a plataforma CyberArk Identity a diretórios corporativos conectados, como Microsoft Active Directory (AD), diretórios baseados em LDAP e Google Cloud Directory. Isso permite que seus usuários entrem no CyberArk Identity Portal e seus aplicativos com suas credenciais corporativas existentes.

Custom user attributes: Você pode estender sua estrutura de diretório de usuários existente e aprimorar seus recursos de gerenciamento de usuários definindo e armazenando atributos de usuário personalizados no CyberArk Identity Cloud Directory.

Directory APIs: Você pode usar APIs REST para criar, ler, atualizar/modificar ou excluir usuários, seus atributos, funções e muito mais.

Supported factors

- Email OTP

- Physical FIDO U2F-based keys

- Hardware OTP Tokens

- KBA(Security Questions)

- OATH-based desktop authenticator

- OATH-based mobile authenticator apps

- Mobile push notifications

- Derived credentials

- Smart cards

- Offline OTP

- SMS-based OTP

- Phone call

- Wearable as a token

ADAPTIVE MFA

Contextual access management

Location context: Você pode criar políticas de acesso com base na localização do dispositivo que acessa seus aplicativos ou dados.

Device context: Você pode criar políticas de acesso que impeçam que os usuários acessem seus aplicativos e dados de determinados tipos de SO de dispositivos, endereços IP de dispositivos, dispositivos sem cookies de identidade ou dispositivos que não estejam registrados na plataforma CyberArk Identity.

Network context: Você pode criar políticas de acesso que permitem que os usuários acessem apenas seus aplicativos ou dados de zonas de rede específicas. Por exemplo, você pode restringir o acesso ao CyberArk Identity Portal a um conjunto de intervalos de endereços IP ou a um único endereço IP.

Time-based context: Você pode criar políticas de acesso baseadas em tempo que permitem que os usuários acessem seus aplicativos ou dados apenas durante dias da semana e horários específicos do dia.

User behavior risk context: O CyberArk Identity usa aprendizado de máquina para criar um perfil de linha de base para cada usuário, aproveitando os atributos contextuais de localização, dispositivo, rede, baseados em tempo e específicos do usuário. Isso permite analisar a atividade do usuário em relação a padrões históricos, atribuir riscos a cada evento de acesso e criar políticas de acesso que são acionadas quando um comportamento anômalo é detectado.

Secure Zones: As Zonas Seguras são intervalos de IP específicos em suas redes internas e externas. Você pode usar Secure Zones para definir requisitos de autenticação contextual e aplicar políticas de acesso.

Identity intelligence

Rich insights: Você pode usar o Portal do CyberArk Identity Analytics para avaliar pontos de dados de acesso e contextos, como locais, aplicativos, usuários, dispositivos e eventos de segurança associados. O Portal do CyberArk Identity Analytics permite visualizar o risco de acesso por meio de gráficos, tabelas e mapas, criar relatórios personalizados e compartilhar os insights e painéis com seus colegas.

Incident investigation: Você pode usar o Portal do CyberArk Identity Analytics para detalhar eventos de segurança de alto risco associados a horários, locais, aplicativos ou usuários específicos. Por exemplo, se o seu painel de insights mostrar que você teve o maior número de alertas de segurança na quarta-feira, você pode detalhar esse dia específico para investigar a causa subjacente do pico de incidentes.

Risk modeling: Você pode ajustar os intervalos de nível de risco e os pesos associados a vários tipos de fatores de risco para controlar com precisão os tipos de eventos que afetam as pontuações de risco dos usuários em seu modelo de aprendizado de máquina. Por exemplo, você pode ajustar o peso do fator de risco Local para impactar fortemente a pontuação de risco dos usuários para garantir que as tentativas de acesso de novos locais sejam sinalizadas.

Response orchestration and automation: O portal CyberArk Identity Analytics atribui uma pontuação de risco a cada solicitação de acesso. Com base na pontuação de risco de acesso do usuário, você pode enviar um alerta para sua equipe de TI, solicitar que o usuário passe por um desafio de autenticação adicional ou bloquear a solicitação de acesso e bloquear temporariamente a conta do usuário. Você também pode extrair valores dos eventos capturados pelo CyberArk Identity Analytics Service e enviá-los para seus aplicativos de terceiros usando WebHooks. Por exemplo, você pode enviar notificações do Slack automaticamente para sua equipe de segurança quando um comportamento anômalo for detectado.

Third-party threat ingestion: Você pode aproveitar dados de inteligência de ameaças de terceiros para aumentar seu modelo de risco. O CyberArk Identity Analytics Service usa arquitetura baseada em sensores para coletar dados de ameaças de terceiros e alimentá-los ao seu mecanismo de análise central para calcular a pontuação de risco associada aos vários eventos de acesso.

ENDPOINT AUTHENTICATION

Unified Management: Gerencie políticas de acesso em estações de trabalho, laptops e dispositivos móveis em um único console de administração.

Preventative Security: Implante as práticas recomendadas para políticas de segurança do dispositivo, incluindo configurações de firewall, protetor de tela e criptografia de disco.

Remote Control: Use políticas baseadas em nuvem para permitir que usuários finais remotos registrem seus dispositivos sem conexão direta com a rede corporativa.

APP GATEWAY

Proteja o acesso remoto a aplicativos locais sem instalar e manter VPNs, fazer alterações de código ou implantar infraestrutura adicional.

Adaptive Protection: configure a autenticação multifator adaptável para seus aplicativos hospedados internamente, como SAP, Microsoft SharePoint e Oracle.

Easy Deployment: aposente sua solução de gerenciamento de acesso à Web (WAM) existente. A configuração do acesso remoto não requer alterações de código no local, infraestrutura adicional ou VPN.

Frictionless Experience: os usuários não têm nada de novo para aprender. Eles simplesmente se autenticam com credenciais de logon único e acessam todos os aplicativos locais atribuídos.

Visibility and Reporting: use relatórios integrados ou defina consultas personalizadas para obter visibilidade das métricas de acesso do usuário, como logins com falha, e monitorar o uso do aplicativo.

USER BEHAVIOR ANALYTICS

Um mecanismo inteligente com inteligência artificial para coletar, analisar e visualizar insights de comportamento do usuário em tempo real.

Visualize Risk: use painéis interativos para detalhar o contexto por trás dos eventos de segurança e identificar as causas-raiz.

Uncover Threats: elimine a revisão manual dos dados de log e use a IA para identificar padrões de condições de acesso arriscadas.

Demonstrate Compliance: configure painéis e relatórios detalhados para relatar eventos e atividades relacionados ao acesso.

CONHEÇA SEUS USUÁRIOS POR DENTRO E POR FORA

- Use dados de terceiros como vetor de ameaças em seus modelos de cálculo de risco.

- Arquitetura extensível baseada em sensor para ingerir dados de log de terceiros.

- Ajuste dinamicamente os perfis de risco para usuários individuais.

- Use eventos capturados pelo Palo Alto Networks Cortex Data Lake.

Develop Dashboards: Aumente a visibilidade em todos os pontos de acesso para garantir que a política esteja funcionando conforme o esperado com painéis que registram alertas e visualizam tendências.

Prioritize Risks: priorize alertas com base no risco e identifique facilmente contas comprometidas para remediar atividades suspeitas e interromper ameaças.

Monitor Access: relatórios interativos facilitam a identificação de contas específicas que foram comprometidas ou por que um usuário foi solicitado a fazer MFA, bloqueado ou acesso permitido.

Investigate Events: dinamize e visualize interativamente conjuntos de dados, isole eventos de acesso específicos e examine detalhes de eventos, incluindo hora, local e dispositivo de origem da solicitação.

Automate Alerts: envie detalhes de eventos de acesso para aplicativos de terceiros que aceitam webhooks de entrada. Por exemplo, configure um webhook para acionar uma notificação do Slack para sua equipe de segurança sobre uma solicitação de acesso de alto risco.

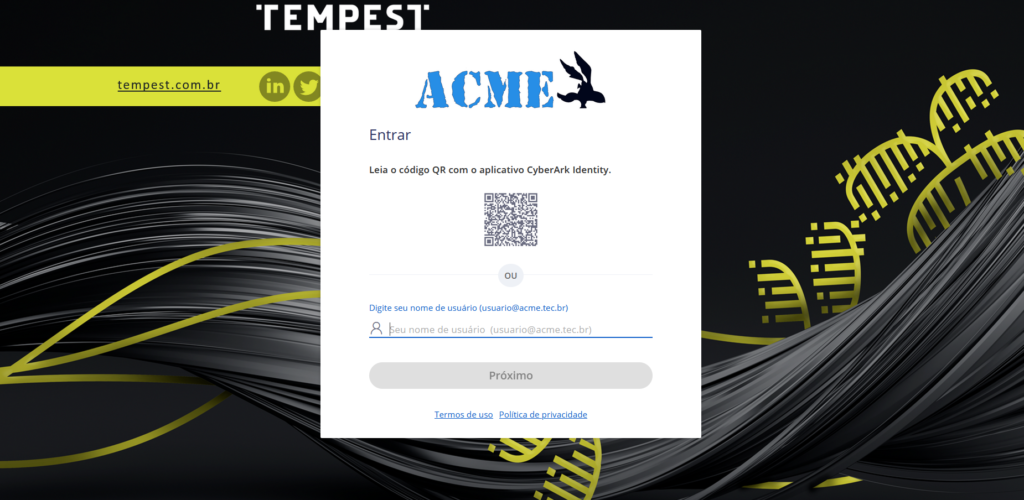

Prints mobile

Palavras chaves: cofre pessoal, cyberark, demo, identity, lab, laboratorio, lastpass, password-less, workforce password manager, WPM, SSO, single sign on, MFA, 2fa, Multifactor Authentication, Secure Web Session, Lifecycle Management, Endpoint Authentication, access management