A ideia desse artigo é detalhar em como podemos proteger o usuário da melhor forma possível em minha humilde opinião fecal. Adicionei as camadas em uma ordem e deve ser respeitada. Esse artigo foi pensado por causa desse outro: Ataque a Uber como se proteger Solução inicial – Conscientização Como solução inicial, entendo que devemos […]

Ataque a Uber – Como se proteger

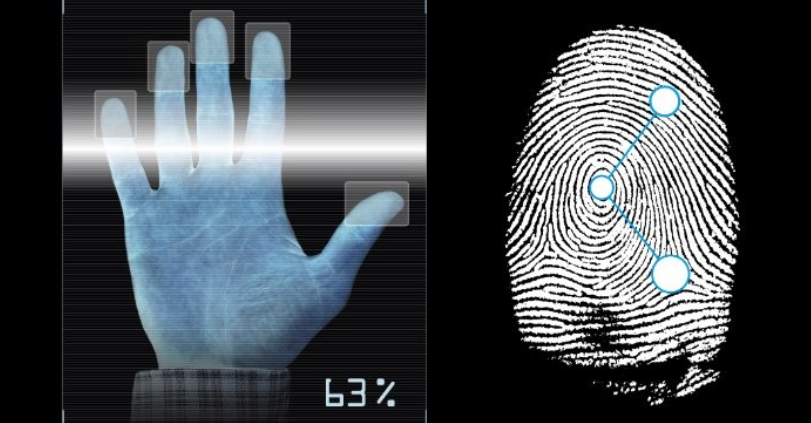

Quando pensamos em proteger o usuário, temos que tratar esse tema com a proteção em camadas. Para empresas de grande porte não vejo nenhum motivo do porquê não adicionar essas camadas de segurança em minha humilde opinião fecal. No caso recente da UBER, pelas informações que vi, teve duas fases. Atacante-01 comprometeu dispositivo e teve […]

CyberArk – itats528e code -110

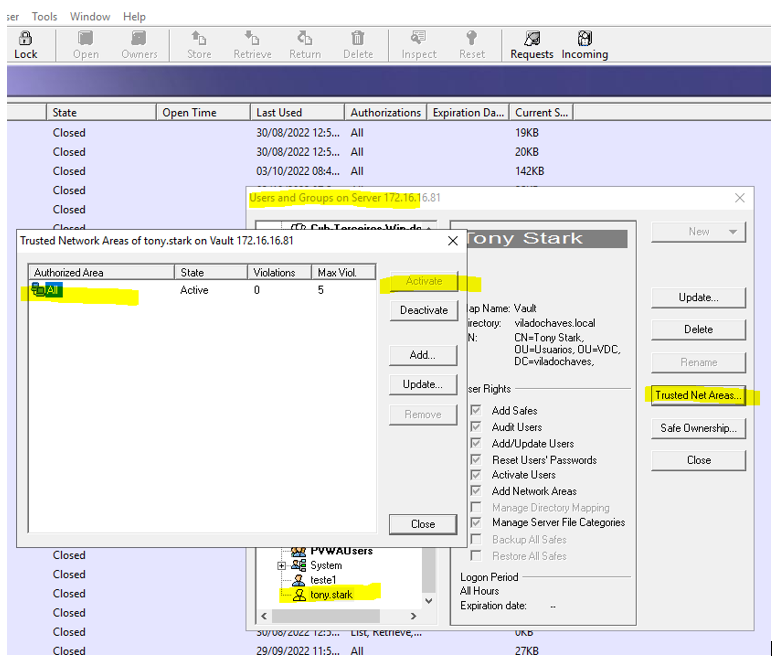

ITATS528E Authentication failure for user tony.stark from station: 172.16.16.82 (code: -110) Essa é a mensagem de erro que aparece no EPV ao tentar logar com conta do AD. A princípio pensei ter digitado errado a senha, tentei de novo e de novo, sem sucesso. Ai a mensagem mudou para conta suspensa, mas o que acontece […]

Forcepoint ONE – Apresentação e Demonstração

A apresentação e demonstração de hoje é do Forcepoint ONE para os mais próximos podemos chamá-lo de FP1, que irá nos ajudar a resolver o problema de segurança quando os usuários estão fora do perímetro o famoso Home-Office. Para acessar o vídeo de apresentação e demonstração só clicar na imagem abaixo. Mas o que é […]

Café, nosso companheiro de todos os dias

Acordar e tomar um bom café é uma coisa essencial/vital para sobrevivência humana. E por toda minha existência tomei o café tradicional de mercado e algumas vezes o extra-forte. A um tempo atrás quando estava em projeto na Geru, conheci o Yuri e na conversa sobre café ele mencionou que o café tradicional é o […]

Laboratório – configurações das VMs

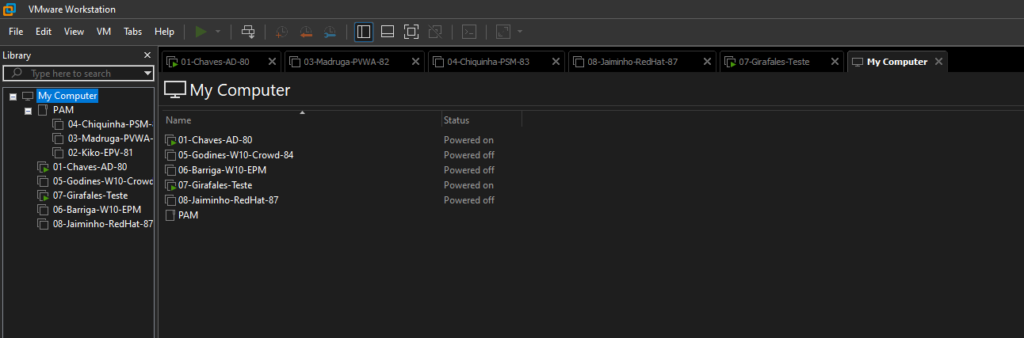

Ao realizar a instalação de uma máquina virtual faço algumas configurações básicas e tiro o snapshot. Ao criar a VM, crio o disco como único arquivo e aloco todo o espaço agora. Adiciono uma segunda placa de rede, uma configuro como Host-Only e a outra como Bridged. Acesso meu roteador e reservo IP para essa […]

Novo Setup de trabalho, estudo e lazer

A algum tempo que venho planejando esse novo setup… e agora consegui montar ele, o principal é ter um cômodo para o escritório e a partir daí o céu é o limite. Pensei em diversas coisas ainda mais olhando no Pinterest que tem coisas sensacionais, mas no final das contas estabeleci a segunda coisa básica […]

ITALD011E e ITALD001E e depois ITATS433E

Por algum motivo desconhecido a integração com o AD se perdeu. Pela mensagem do log parecia que a senha estava errada, tentei resetar a senha da conta, mas sem sucesso. Por ser ambiente de LAB, deletei a criei novamente a integração. A conta do usuário tony.stark que é EPV administrador estava suspensa, acredito que por […]

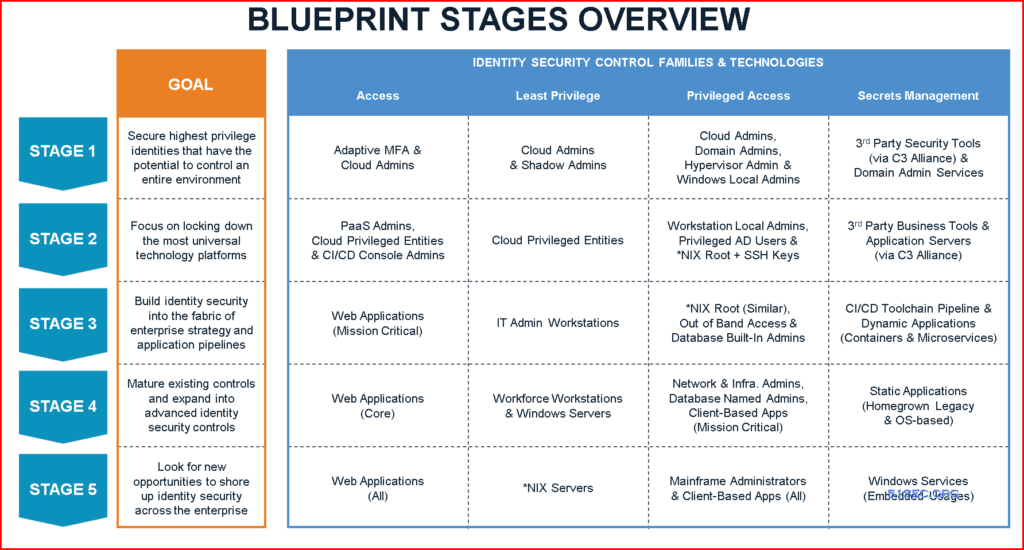

O que é CyberArk Blueprint?

O CyberArk Blueprint pode ser melhor resumido como uma orientação simples, mas prescritiva de Segurança de Identidade. Mais especificamente, é uma estrutura de práticas recomendadas para desenvolver um programa ou iniciativa de segurança de identidade bem-sucedido, fornecendo orientação em todos os domínios de pessoas, processos e tecnologia. Sua abordagem estruturada e baseada em risco foi […]

Como montar mesa da GenioDesk

Criei esse passo a passo tirando print do vídeo do próprio fabricante. No final do post tem algumas fotos e falo da minha experiencia. Comprei a calha de organizar fio, vídeo do próprio fabricante, vídeo promo, e o tapete antifadiga. A mesa suporta 120kg, se precisar levar para outro cômodo, colocar na altura mínima e […]