Tome uma lição da música de sucesso do “The Clash” e faça: “Se eu for, haverá problemas, e se eu ficar, será o dobro”, seu mantra quando se trata de gerenciar o acesso dos funcionários. O aprendizado de máquina moderno e as análises baseadas no usuário podem transformar a maneira como você limita o acesso […]

Categoria: Idaptive

Centro de Recursos de Trabalho Remoto

Em tempos de crise, agradecemos e reunimos recursos. (Lisa Croel) A crise global da saúde que está nos atingindo certamente está lembrando à equipe Idaptive de tudo pelo que devemos agradecer: funcionários incríveis, clientes maravilhosos e ótimos parceiros. Embora seja fácil ficar de fora dos aspectos negativos dessa experiência inédita para a maioria de nós, […]

Por que o MFA no desktop é essencial para a segurança do seu endpoint

Quando você estiver pensando em aplicar o MFA em seus recursos essenciais de SaaS e no local, não se esqueça dos logins nos laptops e desktops dos funcionários. O notebook de um funcionário é um tesouro para qualquer ator malicioso que possa ter acesso a ele. Pode conter 1. Aplicativos acessíveis com credenciais em cache: […]

Existe um relacionamento entre políticas da organização e violações de dados?

Existe uma forte correlação entre políticas da organização e violações de dados. Aqui, consideramos as três causas mais comuns e como as políticas da organização correspondentes, se bem implementadas, podem reduzir a superfície de ataque e impedir violações de dados. Alerta de spoiler – sim, eles estão muito relacionados. As organizações que não seguem nem […]

O dois em um do Zero Trust. Verifique todos os usuários, valide todos os dispositivos

Corey WilliamsVice-presidente de marketing “Se “verificar todos os usuários” representa o seu “jab” de esquerda, “validar todos os dispositivos” é o cruzado de direita em uma estratégia de confiança zero. Veja como dominar o combo “Zero-One punch do Zero Trust” para dar um golpe devastador nas chances dos bandidos de invadir sua guarda.” Os “date […]

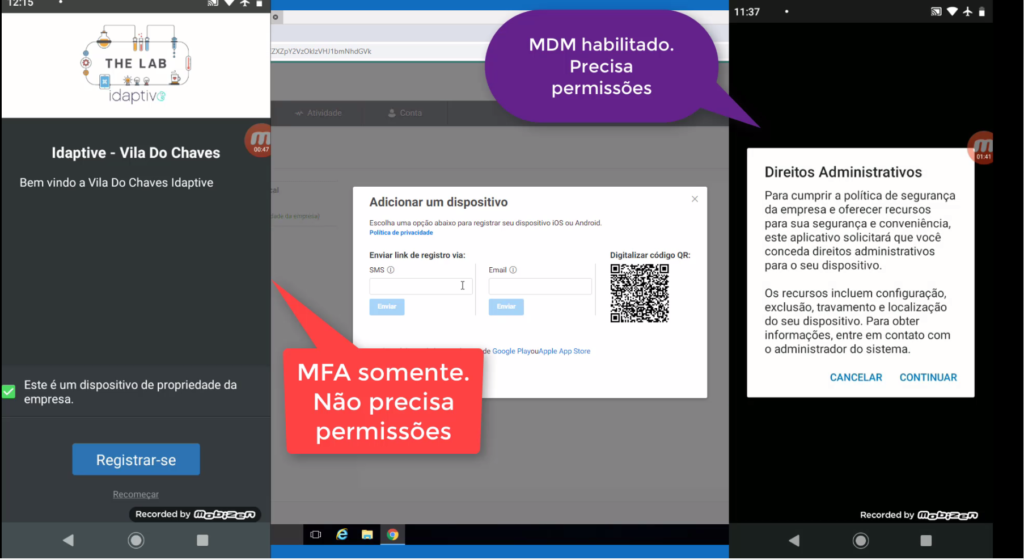

Idaptive – Enroll DEMO

Bom dia, boa tarde, boa noite! O vídeo de hoje é a demonstração do “enroll” do smartphone na plataforma Idaptive. Temos duas opções ao realizar a inscrição do celular, MDM ativado ou somente MFA. Com o MDM o usuário precisa dar permissão de administrador e no caso do MFA não é preciso. E também é […]

As seis principais considerações ao escolher uma solução de identidade como serviço (IDaaS) para Zero Trust

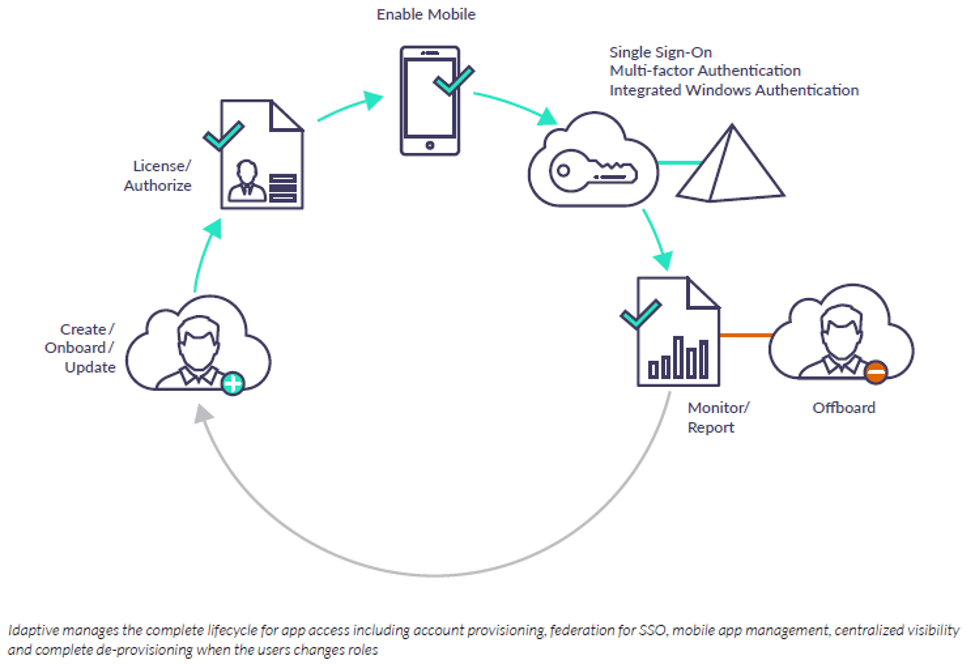

Sumário executivo Hoje, a crescente dependência da infraestrutura em nuvem e o crescente número e variedade de aplicativos que estão sendo adotados pelas organizações – de aplicativos locais, aplicativos baseados na nuvem a aplicativos móveis – são os principais impulsionadores das empresas que se afastam de um ambiente tradicional baseado no perímetro abordagem de segurança. […]

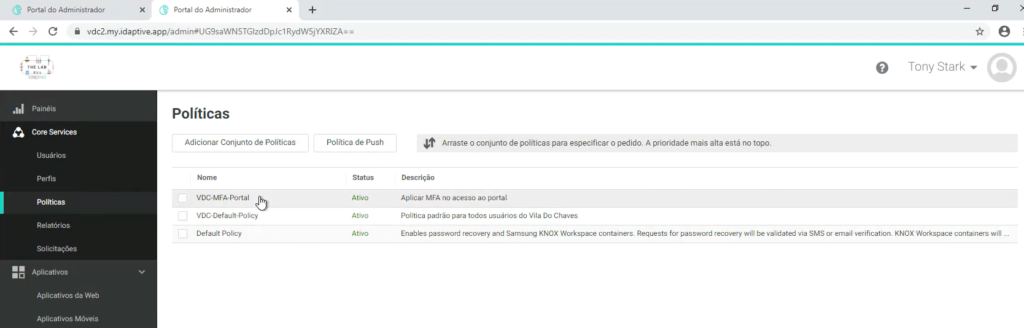

Idaptive – Centrify – Politica aplicada Top Down

Olá a todos, a demonstração de hoje é sobre como é aplicado a politica Idaptive/Centrify. Quando temos politicas com as mesmas funcionalidades… “O Idaptive Identity Service lê os conjuntos de políticas de baixo para cima na página Política quando instala as políticas em um dispositivo. Se a mesma política tiver configurações diferentes em conjuntos de […]

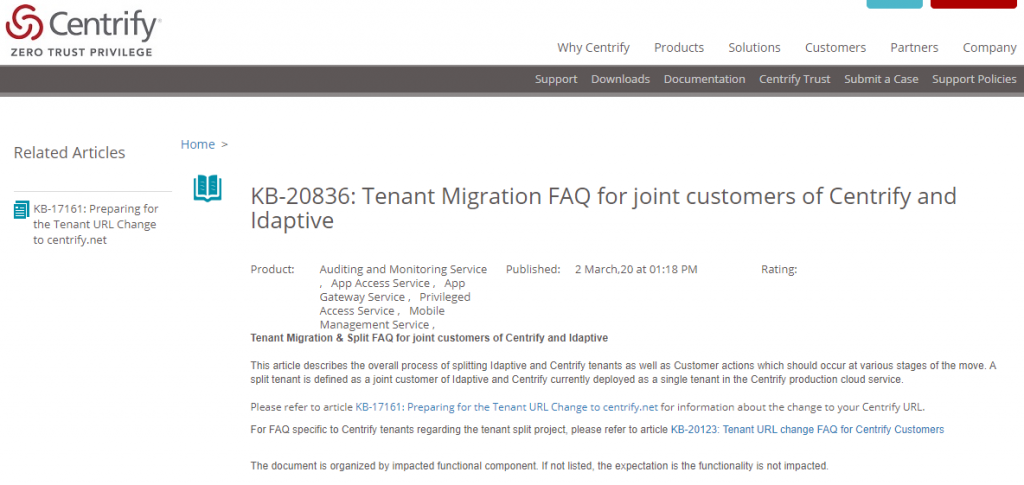

Perguntas frequentes sobre migração de Tenant para clientes conjuntos do Centrify e Idaptive

https://centrify.force.com/support/Article/KB-20836-Tenant-Migration-FAQ-for-joint-customers-of-Centrify-and-Idaptive Este artigo descreve o processo geral de divisão dos Tenants (inquilinos) Idaptive e Centrify, bem como as ações do Cliente que devem ocorrer em vários estágios da mudança. Consulte o artigo KB-17161: Preparando a alteração do URL do tenant (inquilino) para centrify.net para obter informações sobre a alteração no seu URL do Centrify. O […]

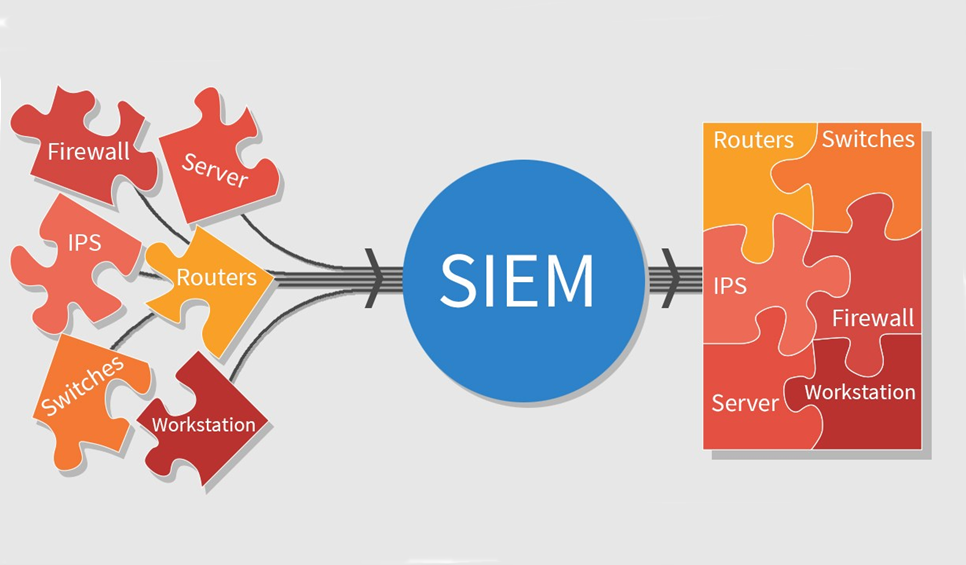

Os benefícios da integração de produtos de segurança com um SIEM

Introdução Esta é uma série de várias partes para ajudar os clientes a explorar uma tecnologia para detectar automaticamente atividades específicas em seus sistemas habilitados para Centrify. A Parte 1 concentra-se no problema comercial de porque as organizações desejam correlacionar as informações de auditoria do Centrify. A parte 2 mostra como integrar o Centrify Server […]