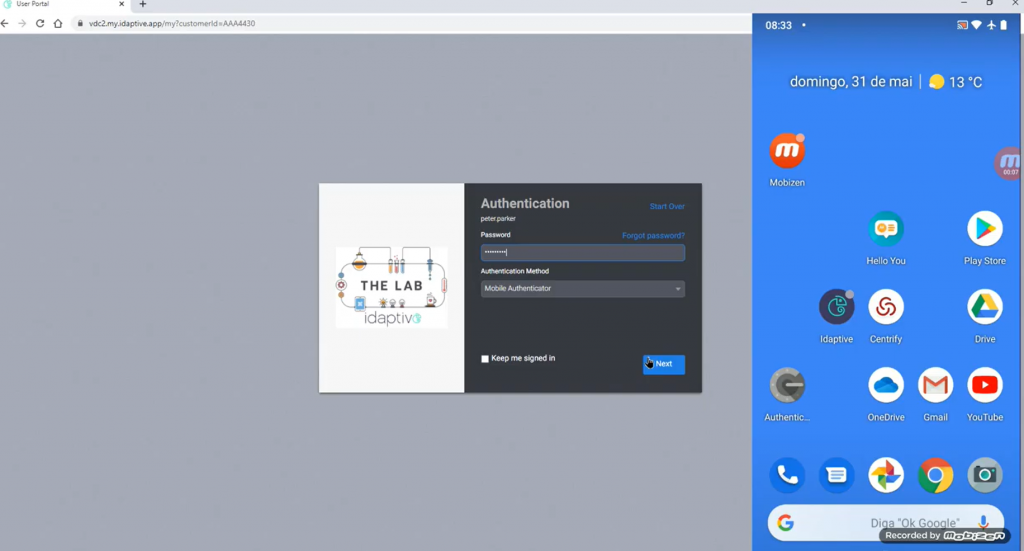

Essa demonstração se aplica a Idaptive e Centrify. È demonstrado a experiencia do usuario no acesso ao portal utilizando o celular. No primeiro cenario que é o mais comum e que vai ser utilizado na maioria das vezes, é o usuario aprova pela barra de notificação do android. No segundo cenario caso o celular esteja […]

Etiqueta: idaptive

Como a inteligência artificial pode ajudar a evitar violações de dados?

Os sistemas de segurança com inteligência artificial aprendem com atividades históricas, incidentes e violações para construir seus próprios modelos de forma autônoma, sem supervisão humana constante. À medida que as organizações crescem, a força de trabalho se torna global, diversificada, distribuída e as empresas adotam nuvens, sistemas locais e implantam dispositivos inteligentes, o antigo modelo […]

Protegendo senhas da Web compartilhadas com o Idaptive

O compartilhamento de senhas deve ser evitado quando possível. Mas se você precisar usar uma senha de Web compartilhada, proteja-a com o Idaptive para reduzir o risco de acesso não autorizado, imponha o acesso baseado em função e rastreie quem usou a conta e quando. O uso de senhas da Web compartilhadas deve ser evitado, […]

“Devo ficar ou devo ir?” A inteligência artificial (e o confronto) tem a resposta para o dilema de acesso dos funcionários.

Tome uma lição da música de sucesso do “The Clash” e faça: “Se eu for, haverá problemas, e se eu ficar, será o dobro”, seu mantra quando se trata de gerenciar o acesso dos funcionários. O aprendizado de máquina moderno e as análises baseadas no usuário podem transformar a maneira como você limita o acesso […]

Centro de Recursos de Trabalho Remoto

Em tempos de crise, agradecemos e reunimos recursos. (Lisa Croel) A crise global da saúde que está nos atingindo certamente está lembrando à equipe Idaptive de tudo pelo que devemos agradecer: funcionários incríveis, clientes maravilhosos e ótimos parceiros. Embora seja fácil ficar de fora dos aspectos negativos dessa experiência inédita para a maioria de nós, […]

Por que o MFA no desktop é essencial para a segurança do seu endpoint

Quando você estiver pensando em aplicar o MFA em seus recursos essenciais de SaaS e no local, não se esqueça dos logins nos laptops e desktops dos funcionários. O notebook de um funcionário é um tesouro para qualquer ator malicioso que possa ter acesso a ele. Pode conter 1. Aplicativos acessíveis com credenciais em cache: […]

Existe um relacionamento entre políticas da organização e violações de dados?

Existe uma forte correlação entre políticas da organização e violações de dados. Aqui, consideramos as três causas mais comuns e como as políticas da organização correspondentes, se bem implementadas, podem reduzir a superfície de ataque e impedir violações de dados. Alerta de spoiler – sim, eles estão muito relacionados. As organizações que não seguem nem […]

O dois em um do Zero Trust. Verifique todos os usuários, valide todos os dispositivos

Corey WilliamsVice-presidente de marketing “Se “verificar todos os usuários” representa o seu “jab” de esquerda, “validar todos os dispositivos” é o cruzado de direita em uma estratégia de confiança zero. Veja como dominar o combo “Zero-One punch do Zero Trust” para dar um golpe devastador nas chances dos bandidos de invadir sua guarda.” Os “date […]

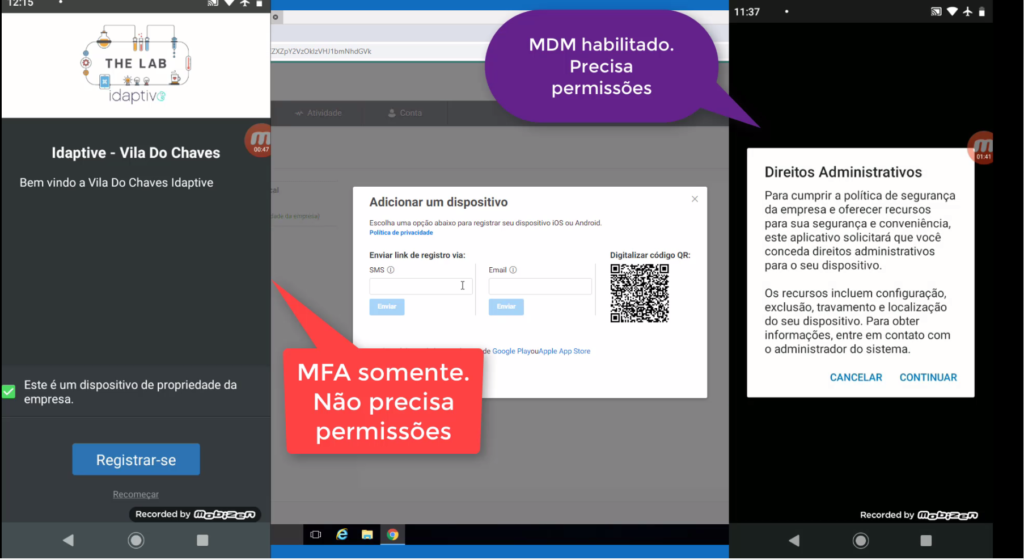

Idaptive – Enroll DEMO

Bom dia, boa tarde, boa noite! O vídeo de hoje é a demonstração do “enroll” do smartphone na plataforma Idaptive. Temos duas opções ao realizar a inscrição do celular, MDM ativado ou somente MFA. Com o MDM o usuário precisa dar permissão de administrador e no caso do MFA não é preciso. E também é […]

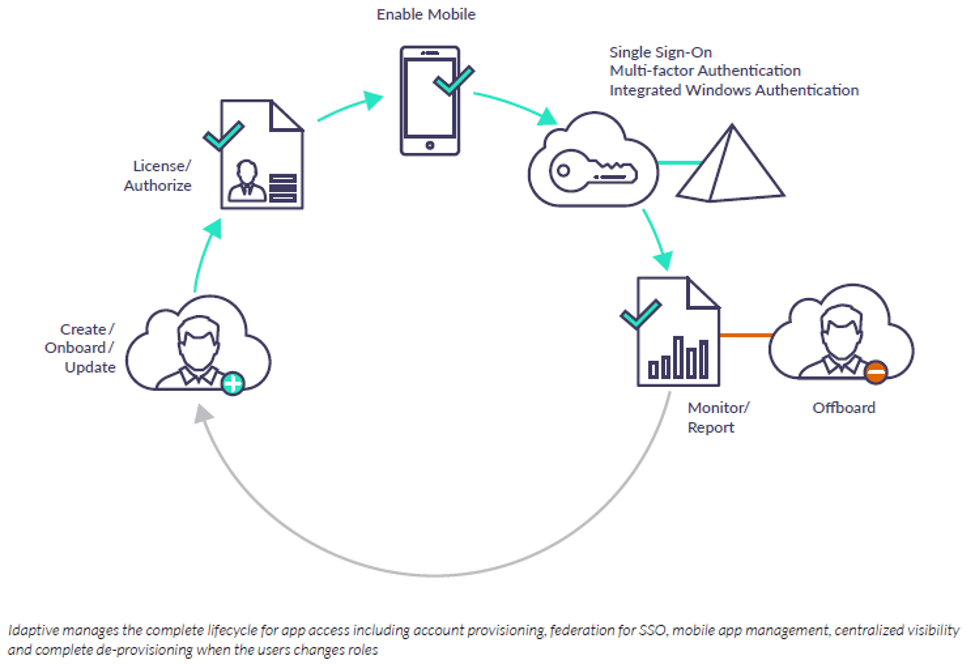

As seis principais considerações ao escolher uma solução de identidade como serviço (IDaaS) para Zero Trust

Sumário executivo Hoje, a crescente dependência da infraestrutura em nuvem e o crescente número e variedade de aplicativos que estão sendo adotados pelas organizações – de aplicativos locais, aplicativos baseados na nuvem a aplicativos móveis – são os principais impulsionadores das empresas que se afastam de um ambiente tradicional baseado no perímetro abordagem de segurança. […]